Progressief in techniek, conservatief in beveiliging

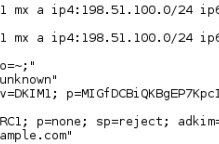

Hoewel de gemeente 's-Hertogenbosch zijn hoofddomein nog niet ondertekend heeft, zijn bijvoorbeeld DKIM, SPF en DMARC wel al geïmplementeerd. Hetzelfde geldt voor de validatie van DNSSEC. Als de huidige verbouwing is afgerond zal de DNSSEC-infrastructuur verder worden geconfigureerd. DKIM kan eigenlijk niet zonder DNSSEC-ondertekening.

Met name financials, grote ondernemingen, overheden en ISP's moeten aan de bak

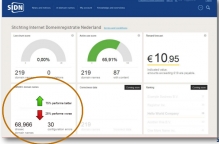

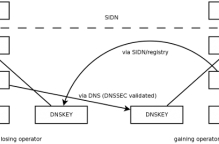

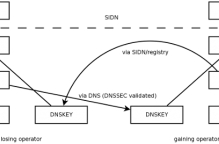

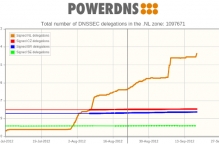

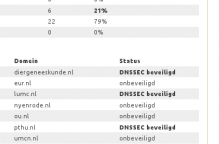

De afgelopen jaren heeft SIDN groot ingezet op DNSSEC, de cryptografische beveiliging van domein-informatie. Dat begon met de ondertekening van ons eigen .nl top-level domein en het Friends & Family programma waarmee de eerste houders hun domein van een digitale handtekening konden voorzien. De grote doorbraak kwam vorig jaar met de incentive-regeling die de registrars een korting geeft op ondertekende domeinen. Inmiddels zijn bijna 1,9 van de 5,5 miljoen .nl-domeinen van DNSSEC voorzien: een derde van alle domeinen. Dat hebben we met name te danken aan de grote registrars die hun domeinnamen in bulk hebben ondertekend. Daarmee is Nederland wereldwijd koploper, zowel in absolute als relatieve zin.

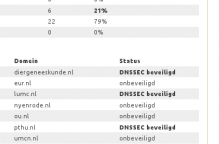

Om beter inzicht te krijgen in de opbouw van het beveiligde domeinbestand hebben we gedetailleerder gekeken naar de toepassing van DNSSEC in verschillende sectoren. Wat je zou hopen en verwachten is dat organisaties waar veiligheid, geloofwaardigheid en betrouwbaarheid een belangrijke rol spelen hun hoofddomeinen vaker dan gemiddeld ondertekend hebben. Onze inventarisatie laat echter precies het tegenovergestelde zien: deze organisaties blijken juist het slechtst te presteren voor wat betreft de toepassing van DNSSEC.

Installatie vraagt wel goed begrip van de onderliggende technologie

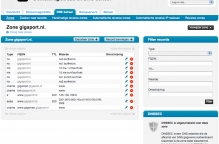

Hoewel de ondersteuning van DNSSEC in DNS-server-software steeds beter wordt, is deze nog nergens compleet. De publicatie van een eenmaal ondertekende zone lukt inmiddels prima, maar het up-to-date houden van die informatie vraagt nog steeds om handwerk of het schrijven van scripts. BIND — de meest gebruikte DNS-server — en PowerDNS — met name populair hier in Nederland — doen het wat dat betreft beter dan andere veelgebruikte pakketten, zoals NSD, Knot en Yadifa. De laatste versies van BIND bieden inmiddels configuratie-opties om het hertekenen van de zone te automatiseren als veranderingen in de zone file of de sleutels dat nodig maken.

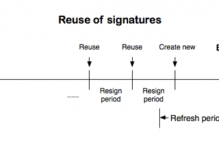

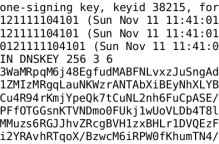

Waar het echt nog aan schort is sleutelbeheer. Met behulp van scripts kun je met BIND of PowerDNS als basis zonder al te veel knutselwerk een heel eind komen, ook in bedrijfsmatige omgevingen. Maar wie bekend is met RFC 6781 ("DNSSEC Operational Practices, Version 2") weet dat hier nog wel wat haken en ogen aan kunnen zitten.

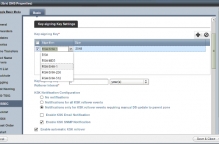

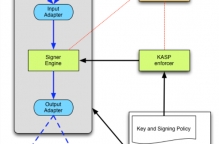

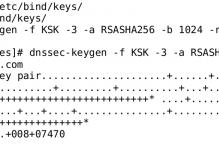

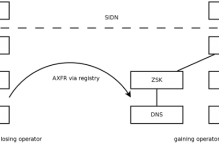

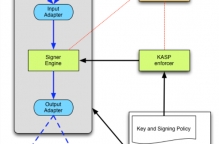

OpenDNSSEC neemt het complete sleutelbeheer uit handen en automatiseert alles rondom de sleutels en het ondertekenen van de zones. Het open-source pakket kan via de zone files of via zone transfers makkelijk geïntegreerd worden met BIND, PowerDNS en andere DNS-servers. Wel vraagt de installatie een goed begrip van de werking van DNSSEC, public key cryptografie, vertrouwensketens, sleutelbeheer, en alle timing-aspecten en bijbehorende afhankelijkheden rond DNS en DNSSEC. Daarmee wordt gelijk duidelijk dat DNS met DNSSEC niet langer een administratieve aangelegenheid is maar een complexe, cryptografisch beveiligde infrastructuur. Hoewel de configuratie van OpenDNSSEC wel wat tijd en aandacht kost, raden we dit pakket van harte aan als complementaire oplossing naast de DNS-server. De ervaring heeft inmiddels geleerd dat de beste manier om met de complexiteit van DNSSEC om te gaan een zo groot mogelijke automatisering is.

In dit artikel bespreken we de complete installatie van OpenDNSSEC en de integratie met de DNS-servers, zowel via de zone files als via zone transfers. Hoewel de defaults al een goed vertrekpunt bieden en maar weinig aanpassingen vragen, is wel een goed begrip van DNSSEC nodig. Vandaar dat we naast alle hands-on informatie ook veel aandacht besteden aan de uitleg eromheen.