SIDN sluit pilot DNSSEC-validerende DNS service succesvol af

Gepubliceerd op 27-02-2018

Nederlandse access providers moeten dringend gaan valideren

De afgelopen twee jaar draaide SIDN een pilot met een DNSSEC -validerende DNS -dienst. Het primaire doel was om zelf informatie te verzamelen over problemen veroorzaakt door validatiefouten. Vijf jaar geleden vormde het aantal DNSSEC-configuratiefouten in de .nl zone een serieus probleem voor validerende resolvers, waarna SIDN diverse maatregelen heeft genomen om deze fouten terug te dringen. Desondanks bleven access providers dit probleem als argument gebruiken om validatie op hun resolvers niet in te hoeven schakelen.

Het tweede doel was om te onderzoeken of SIDN een dergelijke dienst misschien voor een breed publiek beschikbaar zou moeten maken. Met een validerende DNS service zou enerzijds het gat dat de access providers laten liggen worden gevuld. Anderzijds zou daarmee een niet-commerciële tegenhanger van Google's Public DNS beschikbaar komen. Belangrijke meerwaarde daarbij is dat de privacy van de gebruikers dan wél volledig wordt gewaarborgd.

In de periode 2013-2014 vormden validatiefouten een belangrijke sta-in-de-weg voor de verdere ontwikkeling van DNSSEC in Nederland. De voortrekkersrol die het .nl-domein had (en heeft) in de ondertekening van domeinnamen is ten koste gegaan van de validatie. Gevolg is een sterke onbalans tussen deze twee complementaire onderdelen van DNSSEC.

Destijds waren er te veel domeinen waarvan het sleutelmateriaal zoals dat geregistreerd stond bij SIDN niet overeenkwam met de informatie op de autoritatieve servers. Dat veroorzaakte problemen bij goedwillende access providers. Zij ondervonden hiervan hinder en werden geconfronteerd met kosten waarvan de oorzaak en oplossing niet bij hen lag. In 2013 was deze problematiek voor T-Mobile zelfs reden om de validatie voor hun mobiele gebruikers weer úit te zetten.

Maatregelen

SIDN heeft daarop diverse maatregelen genomen om het aantal validatiefouten terug te dringen. Zo werden de registrars die verantwoordelijk waren voor de meeste validatiefouten nagebeld (2013), waarna het aantal validatiefouten snel begon te dalen (2014). Met de ingebruikname van de Validation Monitor XXL (in 2015) had SIDN een tool tot haar beschikking om ook de laatste DNSSEC-configuratiefouten uit de .nl zone te persen. Bovendien kon daarmee een (financiële) koppeling gemaakt worden met de incentive-regeling (voor registrars) voor DNSSEC.

Voor access providers is er geen enkele reden meer om DNSSEC-validatie op hun caching resolvers niet aan te zetten,

zei technisch adviseur Marco Davids destijds. De vrees voor extra belletjes van klanten naar de helpdesk is inmiddels niet meer gerechtvaardigd. Voor de grote Nederlandse providers is het nu zaak om bij de toeleveranciers waar het beheer van hun netwerk-infrastructuur is ondergebracht aan te dringen op de ondersteuning van validatie.

Pilot

Ondanks dat validatiefouten al vanaf 2015 geen probleem meer zijn, gebruiken access providers dit oude probleem nog steeds regelmatig als argument om validatie op hun resolvers niet in te hoeven schakelen. Op dit moment behoren XS4All, BIT en Edutel tot de weinige access providers die wél validatie doen voor hun klanten.

Vandaar dat SIDN in juli 2015 een pilot voor een eigen DNS service startte. Daarvoor werden bij glasvezel-aanbieder OpenFiber twee (redundante) DNS resolvers ingericht, een in Arnhem en een in Amsterdam. Deze werden in eerste instantie gebruikt door de meer dan duizend leerlingen van het Haags Montessori Lyceum (HML). Later bood OpenFiber deze dienst aan al zijn FttH-klanten (Fiber to the Home) aan.

In november 2017 werd de pilot afgesloten. De gebruikers van deze dienst zijn daarbij teruggezet naar de resolvers van OpenFiber, die inmiddels ook valideren.

Verwaarloosbaar

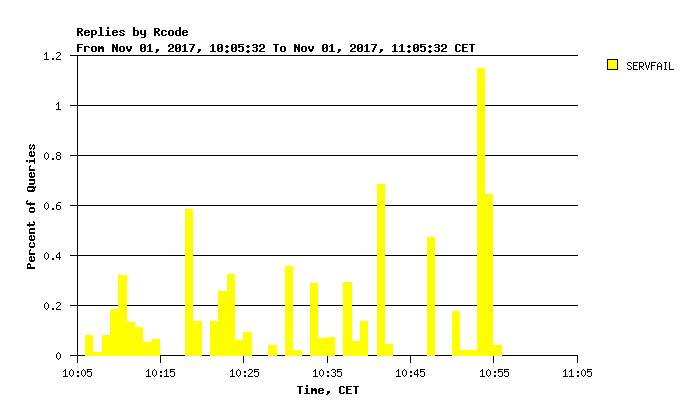

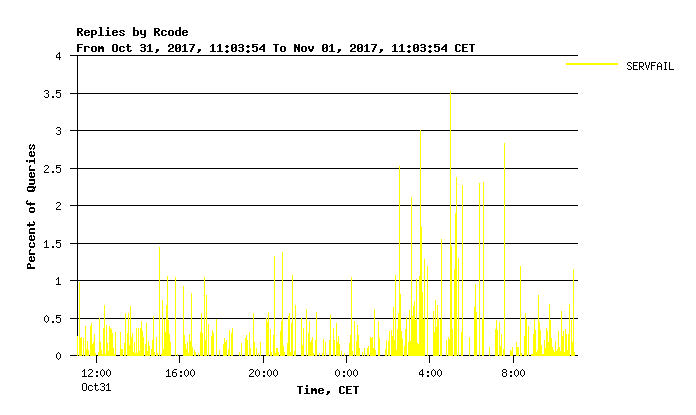

De belangrijkste uitkomst van deze pilot is dat validatiefouten vrijwel niet meer voorkomen,

zegt Sebastiaan Assink, key account manager bij SIDN. Over een periode van ongeveer anderhalf jaar zijn op een totaal van 849.182.522 queries 25.160 onbedoelde validatiefouten (verdeeld over 4.778 unieke domeinnamen) gemeten. Dat is ongeveer 30 op een miljoen, een vermindering van vijf orden van grootten ten opzichte van de situatie in 2013. Daarmee is het aantal fouten in de praktijk verwaarloosbaar geworden.

We hebben in die twee jaar tijd geen enkele support call gekregen over websites die het niet doen over onze verbinding maar wel op de mobiele telefoon,

aldus Kasper Schoonman, mede-eigenaar van OpenFiber.

Een andere uitkomst van de pilot is dat deze validerende DNS service niet zal worden uitgebouwd tot een volledige publieke dienst. Deze pilot is succesvol afgerond en inmiddels gestopt,

vertelt Assink. Het is goed om te zien dat het aantal providers dat DNSSEC-validatie aanzet groeit, al is het nog langzaam.

Rem op innovatie

Ondanks dat validatiefouten allang geen probleem meer zijn, willen access providers maar niet in actie komen,

aldus Assink. De grootste access providers, waaronder KPN en Ziggo, valideren nog steeds niet. Daarmee zetten zij een rem op innovatie. Nieuwe toepassingen op DNS/DNSSEC — denk aan DANE, DKIM, DMARC en SPF — komen daardoor niet tot hun recht.

SIDN heeft in principe geen directe relatie met de access providers, wat het voor ons moeilijk maakt om daar voldoende impact te hebben. We zullen daarom de komende tijd blijven werken aan awareness en blijven lobbyen voor deze zaak.