DNSSEC -inventarisatie: grote verschillen tussen sectoren

Met name financials, grote ondernemingen, overheden en ISP's moeten aan de bak

De afgelopen jaren heeft SIDN groot ingezet op DNSSEC, de cryptografische beveiliging van domein-informatie. Dat begon met de ondertekening van ons eigen .nl top-level domein en het Friends & Family programma waarmee de eerste houders hun domein van een digitale handtekening konden voorzien. De grote doorbraak kwam vorig jaar met de incentive-regeling die de registrars een korting geeft op ondertekende domeinen. Inmiddels zijn bijna 1,9 van de 5,5 miljoen .nl-domeinen van DNSSEC voorzien: een derde van alle domeinen. Dat hebben we met name te danken aan de grote registrars die hun domeinnamen in bulk hebben ondertekend. Daarmee is Nederland wereldwijd koploper, zowel in absolute als relatieve zin.

Om beter inzicht te krijgen in de opbouw van het beveiligde domeinbestand hebben we gedetailleerder gekeken naar de toepassing van DNSSEC in verschillende sectoren. Wat je zou hopen en verwachten is dat organisaties waar veiligheid, geloofwaardigheid en betrouwbaarheid een belangrijke rol spelen hun hoofddomeinen vaker dan gemiddeld ondertekend hebben. Onze inventarisatie laat echter precies het tegenovergestelde zien: deze organisaties blijken juist het slechtst te presteren voor wat betreft de toepassing van DNSSEC.

Resultaten

Voor deze inventarisatie hebben we 14 lijstjes met Nederlandse domeinen gemaakt. Daarvoor hebben we gekeken naar sectoren waarvan we menen dat de beveiliging met DNSSEC belangrijker is dan voor andere. Denk aan banken, internet-winkels, overheidsorganisaties en kranten. Maar ook van internet- en telecom-providers verwachtten we meer. Zij hebben immers meer netwerk-gerelateerde expertise in huis en kunnen DNSSEC zelf als dienst aan hun klanten aanbieden.

De tabel hieronder geeft een overzicht van onze bevindingen. De eerste en de laatste kolom zijn het meest interessant. Zij geven respectievelijk de sector en het percentage ondertekende domeinen weer. Doorklikken op de sector geeft een gedetailleerd overzicht van de onderzochte domeinen en de uitkomsten van onze meting.

| Sector | aantal domeinen | DNSSEC beveiligd | |

|---|---|---|---|

| Beursgenoteerde ondernemingen | 64 | 5 | 8% |

| Financials | 238 | 15 | 6% |

| Internet infrastructuur | 42 | 16 | 38% |

| Internet providers | 27 | 2 | 7% |

| Kranten | 45 | 12 | 27% |

| Onderwijs | 24 | 5 | 21% |

| Onderzoek | 136 | 14 | 10% |

| Overheidsorganisaties | 686 | 100 | 15% |

| Pensioenen | 6 | 0 | 0% |

| Pensioenfondsen | 165 | 8 | 5% |

| Telecom | 4 | 0 | 0% |

| MVNO's | 104 | 19 | 18% |

| Thuiswinkels | 2077 | 522 | 25% |

| Universiteiten | 28 | 6 | 21% |

De financials

Van alle sectoren hebben de financials het meeste belang bij DNSSEC. Met name de banken zouden deze beveiligingstechnologie moeten aangrijpen om hun internet-bankieren verder te beveiligen. Tegen de verwachtingen in kwamen zij echter juist als slechtst scorende sector uit de bus: maar 6 procent van de hoofddomeinen van de banken en verzekeraars is voorzien van DNSSEC. De pensioenfondsen scoren vergelijkbaar slecht: van de 165 onderzochte domeinen bleek maar 5 procent ondertekend.

Kijken we specifiek naar de banken, dan zijn ASR en de DHB Bank de enige die hun domeinen cryptografisch hebben beveiligd. De grote Nederlandse banken — ABN-AMRO, ING en Rabobank — gebruiken geen van drieën DNSSEC. Hetzelfde geldt voor andere belangrijke sites in deze sector: de AFM, de Belastingdienst, De Nederlandsche Bank (DNB), MasterCard en Visa ondersteunen geen van alle DNSSEC. Ook de hoofddomeinen van de twee meest gebruikte cryptocurrencies Bitcoin en Litecoin zijn niet ondertekend. Het traditionelere internet-betalingssysteem PayPal daarentegen heeft zijn domein wel met DNSSEC beveiligd.

Verantwoordelijkheid

Behalve dat deze uitkomsten teleurstellend zijn, staan ze in schril contrast met de communicatie van de banken zelf. Juist de afgelopen maanden hebben de gezamenlijke banken zich meerdere malen uitgesproken over de eigen verantwoordelijkheid van hun internetbankierende klanten. Vanaf begin dit jaar hanteren alle banken namelijk de uniforme veiligheidsregels, in samenwerking met de Consumentenbond opgesteld door de Nederlandse Vereniging van Banken (NVB). Wil je aansprakelijkheid voor schade door internetfraude voorkomen, dan moet je aan een niet onomstreden lijst van voorzorgsmaatregelen voldoen.

Los van de redelijkheid van deze regels en de communicatie van de banken, mag je verwachten dat zij de beveiliging van hun eigen infrastructuur helemaal op orde hebben alvorens hun klanten zo stevig aan te spreken. Deze inventarisatie laat echter zien dat de banken nauwelijks iets met DNSSEC hebben gedaan, ondanks dat het protocol inmiddels technisch compleet is.

DNS spoofing

DNSSEC — straks in combinatie met DANE — kan een belangrijke rol spelen bij de veiligheid van internetbankieren. Ook de afgelopen maanden waren er weer diverse meldingen van fraude en aanvalsmogelijkheden [en hier] waarbij gebruik gemaakt wordt van DNS spoofing.

Nadat de banken veel van hun kantoren hebben gesloten, wordt deze jaren ook het aantal geldautomaten sterk teruggebracht. Nu hun primaire ingang veelal een IP-adres is, is het zaak dat de banken die nieuwe voordeur ook zo goed mogelijk beveiligen.

Geen prioriteit

Banken zijn uiteraard bekend met DNNSEC en stemmen regelmatig over dit onderwerp af met partijen als SIDN en TNO,

zegt de Betaalvereniging Nederland in een reactie namens de gezamenlijke banken. Voorlopig is de conclusie dat invoering uiteindelijk wel toegevoegde waarde kan hebben, maar dat voor het moment van invoeren met verschillende aspecten rekening moet worden gehouden. Op dit moment is het zo dat eigenlijk nog geen enkele (grote) Nederlandse ISP DNSSEC ondersteunt. Ook ondersteuning voor DNSSEC validatie is nog een zorgpunt; zonder validatie is een gesigneerde Domeinnaam niet veel waard. En DNSSEC heeft alleen toegevoegde waarde op het moment dat beide partijen (bank en consument) gebruik maken van DNSSEC. Daarnaast brengt DNSSEC nu nog te veel risico's met zich mee voor de continuïteit. Studies geven aan dat de beschikbaarheid bij grootschalige toepassing een probleem kan worden in relatie tot DDoS-aanvallen. Ook het complexe sleutelbeheer is gevoelig voor fouten waardoor websites onbereikbaar kunnen worden. Wij hebben de stellige indruk dat ook in andere landen, vermoedelijk om bovenstaande redenen, banken DNSSEC ook niet of nauwelijks hebben ingevoerd.

Ondanks dat de Betaalvereniging hiermee aangeeft dat de meerwaarde van DNSSEC op dit moment zo beperkt is dat banken hun online toepassingen er niet mee beveiligen, is hun eigen domein opvallend genoeg wel ondertekend.

De Betaalvereniging zegt geen cijfers specifiek over fraude als gevolg van DNS spoofing te hebben. Wij blijven vanzelfsprekend de ontwikkelingen volgen en verwachten dat DNSSEC op termijn een bouwsteen zal zijn van de totale set van beveiligingsmaatregelen.

Op dit moment heeft DNSSEC bij de Nederlandse banken dus geen prioriteit.

Overheden

Dat laatste is anders bij de overheid: daar heeft DNSSEC wel degelijk prioriteit. Precies twee jaar geleden werd deze beveiligingsmethode door het Forum en College Standaardisatie aan de 'pas toe of leg uit'-lijst toegevoegd. Dat betekent dat overheidsorganisaties sindsdien verplicht zijn hun nieuwe domeinen en systemen met DNSSEC te beveiligen. Heeft een organisatie goede redenen om dat niet te doen, dan moet zij dat in het jaarverslag uitleggen.

Desondanks scoren de overheden met 15 procent ook benedengemiddeld. Een tweede analyse op een ander bestand levert meer inzicht in het gebruik van DNSSEC op verschillende overheidslagen. Hier is duidelijk te zien dat de centrale overheid het beter doet dan decentrale overheden.

| Overheid | DNSSEC beveiligd |

|---|---|

| rijk | 31% |

| gemeente | 18% |

| provincie | 14% |

| waterschap | 14% |

| eOverheid | 9% |

| OOV | 8% |

| uitvoeringsorganisatie | 4% |

De rol van registrars

Het loopt inderdaad aardig bij het Rijk,

zegt Bart Knubben, adviseur bij Bureau Forum Standaardisatie, maar bij gemeenten zou de invoering sneller moeten. Vergeleken met de rest van Nederland lopen we als gehele overheid achter. Net als banken zijn overheden in het algemeen langzame bewegers. Zij adopteren een nieuwe technologie pas als die zich overtuigend heeft bewezen. Bovendien geldt 'pas toe of leg uit' pas op het moment dat een overheidsorganisatie een nieuwe investering doet. Maar er zit over de hele breedte duidelijk beweging in; DNSSEC leeft steeds meer binnen de overheid.

Den Bosch en Heerlen zijn voorbeelden van gemeenten die hun DNSSEC-implementatie zelf doen. Maar de meeste hebben hun DNS-beheer uitbesteed aan een gecombineerde registrar/operator. Knubben ziet dan ook een directe relatie tussen de uitkomsten op de lijst en de registrars waar de overheidsorganisaties bij aangesloten zijn. Verschillende grote registrars leveren DNSSEC automatisch en kosteloos. Veel van de overheidsdomeinen zijn dan ook automatisch ondertekend door de registrar. De gemeente Woerden is bijvoorbeeld klant bij TransIP. Deze registrar heeft DNSSEC standaard aangezet voor al zijn klanten.

Ook voor de rijksdomeinen is het makkelijk: die moeten kosteloos worden ondergebracht bij de Dienst Publiek en Communicatie (DPO) van het Ministerie van Algemene Zaken. Zij zijn zelf registrar en leveren ook DNSSEC.

Maar overheden die hun domeinen bijvoorbeeld via KPN Lokale Overheid hebben geregeld, moeten er expliciet voor kiezen om DNSSEC aan te laten zetten. Dat kost weliswaar twee keer zo veel, maar uiteindelijk gaat het maar om een paar tientjes per jaar. Belangrijkste verschil met TransIP is dat de klanten van KPN wel bewust die optie moeten aanvinken. Op dit moment praten we dan ook met KPN om hun DNSSEC-dienst meer voor het voetlicht te brengen.

Kosten-baten

Cruciale vraag is natuurlijk wat DNSSEC kost en wat het oplevert,

aldus Knubben. De techniek heeft zich op grote schaal bewezen en wordt goed ondersteund door leveranciers als Infoblox en Cisco, en in open source software (BIND, OpenDNSSEC, Unbound en PowerDNS). Alleen staat ondertekening op dit moment nog niet standaard aan in deze software en hardware. En wie DNSSEC niet uitbesteedt maar zelf implementeert heeft daarvoor een aanzienlijke hoeveelheid kennis nodig. DNSSEC is dus nog steeds geen commodity of no-brainer.

Hoewel Nederland wat de ondertekening betreft wereldwijd meedoet in de voorhoede, gaat het met de validatie van DNSSEC veel minder goed. En dat gaat ten koste van de waarde van ondertekening. Binnen de overheid zie ik wel verschillende DNS resolvers die validatie doen, zoals bij het Ministerie van Economische Zaken.

Business case

De intrinsieke business case voor DNSSEC is ook nog niet voor iedereen helder,

vervolgt Knubben. DNS is een beetje onzichtbare, miskende technologie. De kans op een DNS-aanval wordt klein geacht maar de impact kan enorm zijn. Internetverkeer kan namelijk ongemerkt omgeleid worden naar andere, criminele systemen. DNSSEC heeft op zichzelf al waarde, maar biedt bovendien een betrouwbaar fundament waar andere technologieën op voort kunnen bouwen. Een zichtbare killer app is er nog niet, maar de invoering van DKIM (onder andere phishing-preventie) en DANE (een aanvullend controlemechanisme voor certificaten) gaat zeker helpen. DKIM staat overigens ook op de 'pas toe of leg uit'-lijst.

DKIM en de aanverwante standaarden DMARC en SPF worden nu door steeds meer overheden (MijnOverheid, Belastingdienst, gemeente Heerlen) geïmplementeerd. Zij hebben namelijk steeds vaker te maken met phishing-mailberichten die uit hun naam worden verstuurd.

Forum Standaardisatie promoot DKIM en DNSSEC wel samen, maar niet iedereen die DKIM doet gaat ook met DNSSEC aan de slag. Het zijn wel elkaar versterkende technologieën, die vooral in de aandacht komen als de mail- of DNS-infrastructuur wordt vernieuwd, of als de software wordt opgewaardeerd. Of DNSSEC ook verplicht onderdeel moet zijn van een nieuwe website is vooral een semantische discussie. De exacte betekenis is niet het belangrijkste; doel van de 'pas toe of leg uit'-lijst is om overheidsorganisaties in beweging te krijgen. Ik merk dat mensen op die lijst worden geattendeerd en dat dat helpt om DNSSEC onder de aandacht te brengen.

Kritieke infrastructuur

DNS is kritieke infrastructuur als je kijkt naar de waarde van online transacties van banken en overheden. Dit jaar zijn er diverse incidenten in het nieuws geweest. Als we morgen een met Heartbleed vergelijkbaar incident hebben voor DNS is het te laat. Laten we niet wachten tot het een keer flink mis gaat, maar alvast anticiperen en die kritieke infrastructuur op een hoger beveiligingsniveau brengen.

Om nu door te pakken moeten we het gebruik van DNSSEC heel makkelijk maken en de kosten van invoering verlagen. Tegelijkertijd moeten we de zakelijke voordelen vergroten. Daarvoor moeten technologieën als DKIM en DANE duidelijker voor het voetlicht worden gebracht.

Gelukkig zit er beweging in. Waar een paar jaar geleden niemand bij de overheid DNSSEC nog kende, zie je dat het nu echt een gespreksonderwerp is geworden.

Gemeenten

De Informatiebeveiligingsdienst voor gemeenten (IBD) is een initiatief van KING (Kwaliteitsinstituut Nederlandse Gemeenten) en de Vereniging van Nederlandse Gemeenten (VNG). De dienst is anderhalf jaar geleden opgericht en heeft als doel om gemeenten te helpen hun informatiebeveiliging naar een hoger plan te tillen.

Onderdeel daarvan is het opstellen van de Baseline Informatiebeveiliging voor Nederlandse Gemeenten (BIG). Deze is gebaseerd op de Baseline Informatiebeveiliging Rijksdienst (BIR) en bevat de strategische en tactische beschrijving van een basis-beveiligingsarchitectuur. In aanvulling daarop zijn inmiddels in samenwerking met de gemeenten ongeveer veertig "producten" ontwikkeld: procedures, templates en andere documenten die gemeenten helpen bij de implementatie van de BIG.

Wij zijn onze dienstverlening stapsgewijs aan het opbouwen en uitbouwen,

zegt Nausikaa Efstratiades, hoofd van de IBD.Dat betekent dat we onder andere op verzoek van gemeenten nieuwe producten ontwikkelen. Daarnaast zijn we druk met het aansluiten van gemeenten op de specifieke dienstverlening die we vanuit onze incident preventie-, detectie- en coördinatietaak aan gemeenten kunnen bieden. Samenwerking op nationaal niveau is daarbij van belang. Mede daarom heeft de IBD zich onlangs aangesloten bij het Nationaal Respons Netwerk.

Op dit moment werken we naast deze specifieke dienstverlening nu met name aan onze generieke dienstverlening. Voor advies op specifieke onderwerpen hanteren we de BIG als uitgangspunt.

Over DNSSEC kon of wilde men niets zeggen. Op dit moment heeft deze technologie bij de IBD in ieder geval geen aandacht.

Onderzoeks- en onderwijsinstellingen

Roland van Rijswijk, teamleider Security, Privacy en Trust bij SURFnet, is helemaal niet ontevreden over de scores van de onderzoeks- en onderwijsinstellingen. We zien een langzame maar gestage groei in het aantal ondertekende domeinen. Dat komt met name omdat steeds meer HBO- en MBO-instellingen — zelfs de grotere organisaties — hun complete DNS bij ons onderbrengen. Inmiddels doen we het beheer voor zo'n veertig procent van de bij ons geregistreerde namen, en dat percentage groeit.

Voor nieuwe domeinen wordt sinds begin dit jaar DNSSEC bij ons standaard aangezet. Bestaande domeinen kunnen ook eenvoudig beveiligd worden. Daar hebben we bovendien een eigen incentive-regeling voor. We overwegen om vanaf 2015 DNSSEC de standaard te maken voor alle bij ons ondergebrachte domeinnamen, maar daarvoor zullen we eerst alle instellingen moeten informeren.

Wij jagen niet actief achter onze klanten aan voor het aanzetten van DNSSEC. Behalve dat wij daar de resources niet voor hebben, is ons uitgangspunt ook dat klanten zelf over die beslissing gaan. We doen hier niet aan gedwongen winkelnering. Wel informeren wij hen over de voordelen van deze beveiligingsmogelijkheid, bijvoorbeeld via onze nieuwsbrief. Telkens als wij aandacht hebben besteed aan DNSSEC, zien we er weer een paar overstappen.

Geen validatie-problemen

Volgens Van Rijswijk hebben de instellingen voldoende weet van DNSSEC. Ik heb nergens de complexiteit of de kosten teruggehoord als argument om het niet in te voeren. Ook validatiefouten zijn geen goede reden. Wij valideren zelf al bijna vijf jaar. Dat kost ons niets en levert geen problemen op. Het is echt al heel lang geleden dat we een validatie-klacht hebben ontvangen en een domein moesten whitelisten. Dat is echt iets uit de tijd dat DLV nog gebruikt werd. Een grote ISP als het Scandinavische TeliaSonera valideert ook al jaren zonder problemen.

Daarnaast zie je dat het aantal fouten in de SIDN-registratie langzaam terugloopt. Wij geven de fouten die we loggen ook elke dag door aan SIDN, en die gaan daar dan achterheen.

Onderdeel van vernieuwing

DNSSEC wordt typisch ingevoerd als onderdeel van een vernieuwingsslag,

vervolgt Van Rijswijk. Helaas is die cyclus voor de DNS-systemen heel lang. De koplopers — zeg maar de eerste tien procent — hebben DNSSEC inmiddels ingevoerd. Nu zie je dat die middenmoot van tachtig procent ermee bezig is. En daarna zal er nog een long tail van de laatste tien procent overblijven. Het aantal ondertekenende domeinen groeit nu heel snel; over een jaar of drie zijn we echt veel verder. Juist omdat DNSSEC vaak wordt meegenomen bij een opwaardering heeft het weinig zin om te pushen. Je kunt beter wat geduld hebben en meeliften op die vernieuwingsslag.

In tegenstelling tot de HBO- en MBO-instellingen organiseren de meeste universiteiten hun DNS-infrastructuur nog steeds zelf. Maar ook zij kiezen dan regelmatig voor een kant-en-klare IPAM-oplossing, waar DNSSEC dan al in zit. Desondanks blijkt de Universiteit Twente in tweede instantie toch weer voor een eigen implementatie op basis van BIND te kiezen. Dat is het mooie aan de Campus Challenge: het levert hele verschillende oplossingen op. Bovendien is een onderdeel daarvan om de opgedane ervaringen te delen. Dat is een goede manier om kennis te ontwikkelen en op te bouwen.

Gemiste kans

Wat betreft de uitkomsten van deze DNSSEC-inventarisatie in het algemeen zegt Van Rijswijk dat er vooral nog veel te doen is voor de organisaties en sectoren voor wie DNSSEC het belangrijkst is. Veruit de meeste van de huidige ondertekende domeinen zijn kleintjes. Het is leuk dat de bakker op de hoek bijdraagt aan een veilig stukje internet, maar met name de partijen die beter zouden moeten weten en ook de expertise hiervoor in huis hebben blijven achter.

Wel goed om te zien dat de gemeenten nu ook beginnen te komen. De overheid is hier actief mee bezig, maar in die wereld duren dit soort zaken nu eenmaal lang. Maar de banken moeten echt kleur bekennen. Ik had op dit gebied juist meer verwacht van de kleine innovatieve instellingen. Banken zijn met name een hele kwetsbare groep voor fraude met certificaten. DNSSEC is op zichzelf niet eens het belangrijkste; het gaat vooral om de komst van DANE. Wat dat betreft doen deze uitkomsten schade aan hun imago en zijn ze een gemiste kans.

Financiële stimulering

Het financiële stimuleringsbeleid van SIDN is duidelijk terug te zien in de uitkomsten van de inventarisatie. Als we de verschillende sectoren met elkaar vergelijken, dan blijkt dat het aandeel beveiligde domeinen groter wordt naarmate het om kleinere/goedkopere domeinen gaat. Dat maakt de kans dat ze automatisch in bulk zijn ondertekend door een registrar die gebruikmaakt van de incentive-regeling immers groter. Met name de niche-gerelateerde webshops scoren daardoor hoog.

- beursgenoteerd 8% — thuiswinkels 25%

- telecom 0% — internet providers 7% — MVNO's 18%

Sowieso valt op dat de scores in alle sectoren lager zijn dan die van alle .nl-domeinen gemiddeld (34 procent) — uitgezonderd de categorie van de internet-infrastructuur, waaronder we ook deze site scharen. Als je bedenkt dat dit organisaties betreft die voortrekkers zijn op gebied van online veiligheid, dan is zelfs een score van 38 procent laag te noemen. Domeinen waarvan je zeker niet zou verwachten dat ze nog niet ondertekend zijn betreffen ams-ix.net, govcert.nl en ncsc.nl. Met een score van slechts 7 procent is de ondersteuning van DNSSEC bij de internet-providers wel bedroevend te noemen. Dit alles betekent dat het bestand aan ondertekende domeinnamen op dit moment vooral kleinere domeinen betreft, en minder de belangrijke of veelbezochte domeinen.

Kip-ei-probleem

Dat is inderdaad precies andersom ten opzichte van wat je zou willen,

zegt Ewout de Graaf, manager bij Mijndomein en bestuurslid bij de Vereniging van Registrars. De introductie van DNSSEC is een typisch kip-ei-probleem: het ei is gelegd, nu moet daar een kuikentje uitkomen en die moet uitgroeien tot een kip. Wil je het balletje echt aan het rollen krijgen, dan moet je nu de validatie van DNSSEC op gang brengen. Google en enkele anderen doen dat ook al, maar daar zijn nog wel wat problemen mee.

Na de introductie van de incentive-regeling door SIDN heeft een aantal grote registrars hun domeinnamen met DNSSEC beveiligd. Sommigen hebben er echter voor gekozen dit op een minimalistische wijze te doen. Dat zorgt voor foutmeldingen en problemen bij de resolvende partijen die de DNSSEC-handtekeningen moeten valideren. Het gevolg is dat partijen die validatie overwegen dat uitstellen, of ze proberen het eerst en zetten het daarna weer uit.

De Commissie Techniek van de VvR heeft al met SIDN overlegd over het voortzetten van de incentive-regeling, en ook aangegeven dat de eisen daarvoor best wel wat strenger mogen worden: bijvoorbeeld alleen een korting bij geen foutmeldingen in de validatie, of een betere ondersteuning van het beveiligd verhuizen door de registrar. SIDN overweegt dit inderdaad, maar hiervoor is ook goede tooling nodig: de software die dan gaat bepalen of een domeinnaam al dan niet in aanmerking komt voor korting moet volwassen zijn en mag geen valse positieven of valse negatieven produceren. Dat is nog niet het geval, maar daaraan wordt wel gewerkt.

Validatie en toepassingen

De beperkte invoering bij banken en overheden is teleurstellend,

vervolgt De Graaf. Ik had gehoopt dat daar hogere scores uit zouden komen. Maar ze hebben wel een punt: de techniek is volwassen, maar de implementaties zijn dat nog niet. Aan de ene kant is het nog wat vroeg, aan de andere kant kun je straks een heleboel handige zaken in je beveiligde DNS opnemen. Je ziet dat mail-providers veel belang hechten aan DNSSEC. Maar DKIM is maar één voorbeeld. Toevallig had ik onlangs de eerste klant aan de telefoon die vroeg naar DANE. Kortom, je ziet wel beweging, maar het gaat niet heel snel.

De volgende stap is te zorgen dat registrars hun DS records goed instellen, zodat de validatie op gang kan komen. Daarna is het een kwestie van goede toepassingen beschikbaar maken. SIDN kan alleen de registrars direct aansturen. Vandaar dat het nieuwe SIDN Fonds een goede zet is; hun subsidies zijn niet noodzakelijk gekoppeld aan de registars.

Internet providers

De uitkomsten van deze inventarisatie spreken voor zich,

zegt Ronald Renes, technisch directeur bij XS4ALL. Het gaat niet goed met DNSSEC, in die zin dat er al geruime tijd onvoldoende ontwikkeling is. Wij zien onszelf ook als onderdeel van die problematiek. Vandaar dat wij de invoering van DNSSEC nog dit jaar willen realiseren. Het zit 'm absoluut niet in een gebrek aan expertise; het is een kwestie van prioriteiten. Er zijn zo veel zaken die we moeten oppakken, en daarin stond DNSSEC tot voor kort niet bovenaan.

XS4ALL was anderhalf jaar geleden wel al met DNSSEC aan het experimenteren, maar die set-up was nog niet rijp voor de productie-omgeving. We hebben in de tussentijd een hoop uitgezocht en geprobeerd in ons platform. Inmiddels zijn we bezig om DNSSEC te implementeren. Dat betekent dat we nog dit jaar ons eigen domein xs4all.nl zullen ondertekenen. We onderzoeken nog hoe we het ook voor onze klanten mogelijk kunnen maken om hun eigen domeinen met DNSSEC te beveiligen. Daarnaast willen we validatie aanzetten voor onze internetgebruikers. Dat laatste willen we zo snel mogelijk realiseren na ondertekening van ons eigen domein. Voor dit alles moeten we nog wel een aantal veranderingen doorvoeren in onze DNS-architectuur.

Brein

We krijgen af en toe wel verzoeken van klanten om DNSSEC,

vertelt Renes, maar dat is echt sporadisch. Wij vinden het zelf belangrijk. Internet is inherent onveilig. Wij onderzoeken daarom continu hoe wij dat voor onze klanten veiliger kunnen maken. Maar het vloeit ook voort uit ons standpunt in de rechtzaak tegen Brein. Daarin hebben wij aangevoerd dat de manier die Brein ons oplegde om The Pirate Bay te blokkeren lijnrecht stond tegenover de invoering van DNSSEC. Daarmee invalideer je immers deze beveiliging. De uitspraak destijds van Brein — DNSSEC is een doodgeboren kindje — laat duidelijk een gebrek aan kennis daar zien. Ze hebben DNSSEC even op Wikipedia opgezocht en gezien dat dat systeem al jaren oud is, maar eigenlijk geen flauw benul hoezeer DNSSEC onlosmakelijk met internet verweven is. Vandaar dat zij makkelijk concludeerden dat het wel niet zo belangrijk zou zijn. Dat is natuurlijk hartstikke kortzichtig.

Renes benadrukt dat DNSSEC niet een middel is om je als organisatie tegen dit soort maatregelen te wapenen. Het is andersom: een maatregel zoals die destijds is opgelegd — en gelukkig inmiddels weer ingetrokken — staat dit soort belangrijke innovaties in internetbeveiliging in de weg, en dat is voor XS4ALL onacceptabel. DNSSEC is niet iets wat veel van onze klanten bezighoudt. Het is juist onze rol om dit soort zaken goed voor hen te regelen. Ook klanten die niet bekend zijn met deze beveiligingstechnologie willen we zo beschermen. Dat we daarvoor weinig vraag uit de markt hebben gehad, is voor ons geen reden om het niet te doen. De beslissing om DNSSEC dit jaar nog te implementeren komt voort uit het belang dat we daaraan hechten binnen onze eigen organisatie.

Commodity

We zijn positief gestemd over de overheid,

vertelt Marco Davids, technisch adviseur bij SIDN. We werken voor DNSSEC nauw samen met Forum Standaardisatie en zien dat er voortgang geboekt wordt. Dat is slechts een kwestie van tijd. Banken zijn traditioneel terughoudender en daar hebben we ook begrip voor. DNSSEC is inmiddels echter een veilige en betrouwbare technologie. Dat was ook voorwaarde om in de 'pas toe of leg uit'-lijst opgenomen te worden. Daarvoor moest ondertekening immers ook voor de gemiddelde gemeente haalbaar zijn. DNSSEC heeft zich bovendien inmiddels volop bewezen in de praktijk. We doen er alles aan om de banken daarvan te overtuigen en hen te helpen bij de implementatie. Maar tot nu toe is dat nog niet succesvol geweest.

SIDN heeft zich met DNSSEC in eerste instantie gericht op de meest voor de hand liggende domeinnamen — zoals die van de banken — maar de incentive-regeling voor registrars heeft veel beter uitgepakt: dat is een groot succes geworden. Alle grote registrars in Nederland zijn nu prima in staat om DNSSEC op een goede en betrouwbare manier aan te bieden. Bovendien lukt dat op een zodanig kosteneffectieve wijze dat zowel kleine als grote domeinen daarvan kunnen profiteren. Deze inventarisatie laat zien dat met name veel goedkope domeinnamen zijn ondertekend, vaak zelfs ongemerkt voor de houder. Daarmee is DNSSEC in Nederland feitelijk een laagdrempelige commodity geworden. En dat is weer een goed uitgangspunt om bij belangrijke domeinen — zoals die van de banken — aan te dringen op ondertekening.

Fundament

Op gebied van validatie moet in Nederland nog wel veel gebeuren,

vervolgt Davids. We zullen onze inspanningen daar vergroten, al staat dat wat verder van SIDN af dan het ondertekenen. Tegelijkertijd moeten we realistisch zijn: infrastructurele wijzigingen in de kern van internet zijn lastig; die hebben tijd nodig. Die les hadden we al geleerd met IPv6, en wordt hiermee nog eens bevestigd. In vergelijking met IPv6 doen we het met DNSSEC echter helemaal niet slecht; we zijn al een heel eind op weg. Zoals deze inventarisatie laat zien, moeten de grote spelers nu de laatste stap zetten. Wij blijven ons daar sterk voor maken, door aandacht aan dit onderwerp te blijven besteden en bij te dragen daar waar we kunnen.

Davids vergelijkt internet met een gebouw dat regelmatig onderhoud nodig heeft. DNS is een cruciaal onderdeel van de fundering en is dringend toe aan een verbetering. Het is kwetsbaar gebleken voor misbruik, en dat ondermijnt het vertrouwen en de mogelijkheden. DNSSEC is daarin een bouwsteen die — samen met andere technologische innovaties — bijdraagt aan een beter, veiliger, betrouwbaarder en robuuster internet. Dat is nu, en zeker als je kijkt naar toekomstig gebruik, hard nodig. Het belang van internet zal alleen maar groter worden. SIDN is, samen met andere partijen zoals het Ministerie van Economische Zaken, van mening dat dit onderhoud tijdig plaats moet vinden, zodat Nederland zijn vooraanstaande positie kan behouden en uitbouwen.

Zorgen

Tegelijkertijd spreekt Davids zijn zorgen uit. Nederland heeft altijd voorop gelopen op gebied van internet en die houding heeft ons geen windeieren gelegd. Het is niet toevallig dat bijvoorbeeld AMS-IX en RIPE in Nederland zijn gevestigd. Onze digitale infrastructuur wordt, na Schiphol en Rotterdam, wel aangeduid als de 'derde mainport'. Deze industrietak is van grote economische waarde voor ons land.

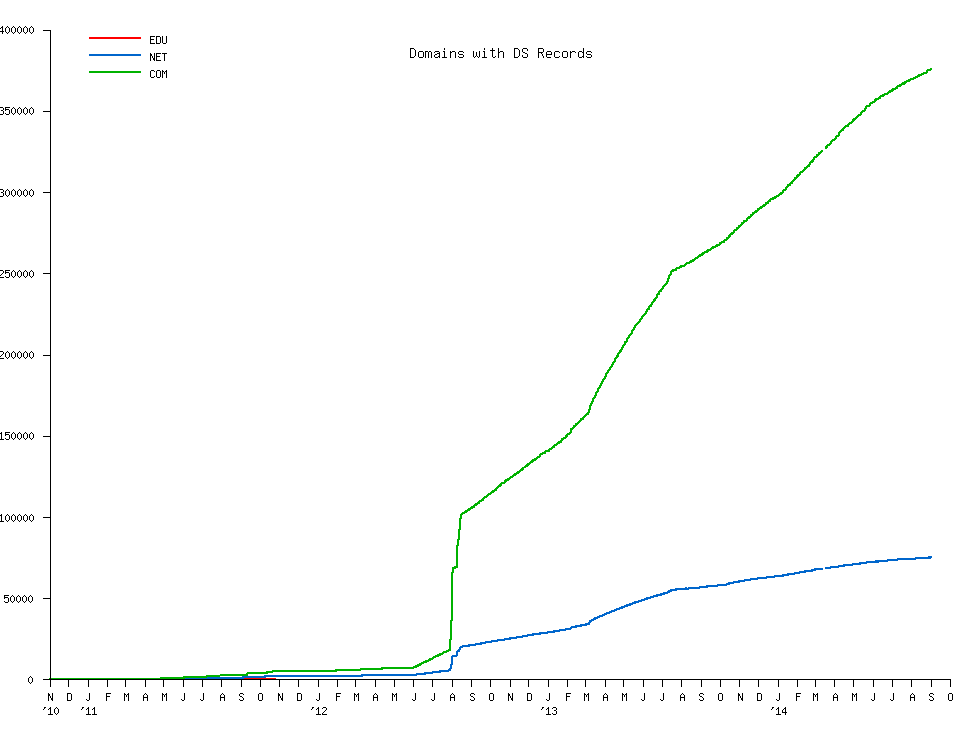

Het moet ons dan ook zorgen baren dat Nederland zijn voorsprong en reputatie aan het kwijtraken is. Er wordt te weinig geïnvesteerd en er worden te weinig initiatieven tot innovatie genomen om onze vooraanstaande positie te behouden. De incentive-regeling van SIDN is daarin een positieve uitzondering. We hebben daarmee wereldwijd veel aanzien verworven. Dat het aantal ondertekende domeinnamen onder .com, .de en .eu zo snel toenam is alleen te danken aan Nederlandse registrars die de toepassing van DNSSEC automatiseerden en die andere TLD's daarbij en passant meenamen.

De uitkomsten van deze inventarisatie bevestigen dat sommige partijen meer aandacht mogen hebben voor het

onderhoud van hun internetinfrastructuur. We zien gelukkig dat daar — ook vanuit de overheid — in toenemende mate aandacht voor is. Dat zij op implementatie aandringen kunnen wij alleen maar toejuichen en stimuleren. Voor DNSSEC kan het beter, maar wereldwijd doen we het helemaal niet slecht. Deze beveiligingstechnologie biedt een uitgelezen kans om te laten zien hoe het wel kan en moet. We vertrouwen erop dat we gezamenlijk dit plaatje compleet kunnen krijgen, en dat belangrijke domeinnaamhouders — zoals de banken — binnen afzienbare termijn het belang ervan gaan inzien en alsnog zullen aanhaken. We zijn voortdurend met deze partijen in gesprek en helpen hen waar nodig met raad en daad bij de implementatie.