Antagonist ondertekent zijn gehoste domeinnamen

Antagonist heeft eerder dit jaar alle .nl-domeinen die de webhoster voor zijn klanten beheert voorzien van DNSSEC. Daarmee brak het aantal ondertekende .nl-domeinnamen door de twee miljoen. En dankzij dit soort registrars die hun hele bestand in één keer beveiligen loopt die groei lekker door: inmiddels zijn al meer dan 2,4 van de bijna 5,6 miljoen .nl-domeinen ondertekend.

Het ondertekenen van de .nl-domeinen waarvoor ook de hosting bij Antagonist is ondergebracht werd vergemakkelijkt doordat dat in een geïsoleerde omgeving kon gebeuren. We hebben hier twee aparte sets van nameservers staan,

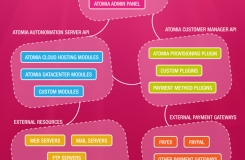

vertelt ontwikkelaar Ewoud Kohl van Wijngaarden, een voor onze hosting-klanten en een voor mensen die alleen hun domeinnamen bij ons geregistreerd hebben. Beide omgevingen maken gebruik van PowerDNS. Voor de hosting-domeinen hebben we DirectAdmin aan PowerDNS gekoppeld. De andere domeinen worden vanuit het customer panel 'Mijn Antagonist' door de klanten zelf beheerd en kunnen weer naar servers elders verwijzen. Omdat we de domeinen anders behandelen, hebben we gekozen voor twee gescheiden omgevingen met elk hun eigen interface, nameservers en policies.

Voor de domeinen zonder hosting gebruikten we al DNSSEC , dus we hadden hier al een deel van de infrastructuur staan. Maar dat is een relatief kleine groep. Het ondertekenen van de domeinen die onderdeel zijn van een hosting-pakket was relatief makkelijk te automatiseren, omdat we daar de volledige controle over hebben. Wel moesten we daarvoor de integratie met DirectAdmin helemaal herzien.

Centraal administratief systeem

De ondertekening vindt plaats op hetzelfde centrale platform waarop ook de klanten inloggen,

vervolgt Kohl van Wijngaarden. Op dat administratieve systeem wordt alles klaargemaakt, ondertekend en gecontroleerd op consistentie. Dat loopt allemaal via API's en scripts die zorgen voor de uitvoering van de PowerDNS-commando's, de EPP-communicatie en dergelijke. Op die manier creëren we de databases met de secure zones en rectified zones. Vervolgens gebruiken we database-replicatie om deze informatie naar de publieke nameservers te kopiëren. Die centrale databases fungeren dus als een hidden master.

Voor de DNSSEC-ondertekening hebben we niet hoeven ingrijpen op onze infrastructuur of processen. Wel hebben we een extra laagje software op de onderliggende MySQL databases geschreven, zodat er nu een API beschikbaar is voor de andere servers. Die gebruiken we inmiddels voor DirectAdmin. Alleen PowerDNS en ons administratieve platform werken nog direct op de database zelf.

De klanten van Antagonist hebben volgens Kohl van Wijngaarden niets van de overgang gemerkt. Alles is inmiddels geautomatiseerd. Voor sommige taken moeten we de foutafhandeling nog verder uitwerken, maar daar zijn we nu mee bezig. Daarnaast implementeren we DNSSEC ook voor alle andere top-level domeinen (TLD's) waarvoor dat nu door de registry ondersteund wordt.

Van de verschillende manieren waarop sleutelmateriaal naar de registries moet worden gestuurd heeft Antagonist maar beperkt last. Ons back-end haalt de benodigde informatie uit de database en stuurt dat via een abstractielaag naar de juiste registry. Dat kan direct, zoals voor SIDN en in het verleden ook DNS .be en EURid, of via OpenProvider.

PowerDNS

De implementatie van DNSSEC is voor registrars vaak reden om over te stappen naar PowerDNS. Bij mijn vorige werkgever gebruikten we in eerste instantie nog Bind als hidden master en PowerDNS op de slaves,

vertelt Kohl van Wijngaarden. Voor DNSSEC zijn we toen inderdaad overgestapt naar een infrastructuur volledig gebaseerd op PowerDNS. Bij Antagonist was dat niet nodig: we gebruikten hier al overal PowerDNS. Naar Bind en OpenDNSSEC hebben we hier dus niet eens gekeken.

De tooling van PowerDNS voor de ondertekening is inmiddels volwassen, zeker als je het MySQL back-end gebruikt [in plaats van Bind's zone files]. Als je de boel eenmaal goed ingesteld hebt, dan wordt alles voor je gedaan, inclusief de key roll-overs. Daarnaast hebben we een goede relatie met de ontwikkelaars van PowerDNS, dus de ondersteuning is ook geen probleem.

Toen ik hier een jaar geleden begon, was het gelijk duidelijk dat we DNSSEC moesten implementeren. Met de incentive-regeling van SIDN [vorig jaar verlengd tot 2018] scheelt dat ons heel veel geld. Bovendien bleek er voor het .eu-domein een vergelijkbare kortingsregeling te zijn. Onze mankracht is beperkt, maar we hebben DNSSEC toch zo snel mogelijk opgepakt. Alles bij elkaar heeft de implementatie van DNSSEC ons een paar manmaanden gekost.

Validatie

Antagonist biedt zijn klanten geen DNS-servers als zelfstandige dienst. De resolvers voor de eigen infrastructuur zijn ook gebaseerd op PowerDNS en die ondersteunt nog geen DNSSEC-validatie. Dat staat wel hoog op de wensenlijst van de ontwikkelaars maar niet meer op hun prioriteitenlijst. We draaien wel een monitoring server die alle domeinen die we beheren in de gaten houdt. Daarmee controleren we wekelijks of de DNS-keten nog intact is. Daar zit ook validatie in — op basis van unbound — zodat we een signaal krijgen als er bijvoorbeeld problemen zijn met het sleutelmateriaal.

Voor standaarden als DANE/TLSA die weer voortbouwen op DNSSEC is het volgens Kohl van Wijngaarden nog te vroeg. Deze standaarden zijn zeker interessant voor ons, want wij bieden onze klanten ook SSL-certificaten aan. Maar zo lang ze nog niet door de browsers ondersteund worden blijft het toch vooral een speledingetje voor de techneuten. Maar we houden de ontwikkelingen op dit gebied goed in de gaten. Zodra DANE in de browsers is ingebouwd, gaan we het waarschijnlijk ook hier implementeren.