Greenhost gebruikt KNOT voor ondertekening tienduizend domeinen

12 september 2016 - Deze zomer heeft hosting provider Greenhost DNSSEC op zijn name servers geïmplementeerd. In totaal heeft het bedrijf circa tienduizend domeinnamen onder zijn hoede, waarvan er zo'n zesduizend onder .nl vallen. Inmiddels zijn 9500 domeinnamen ondertekend, voor alle top-level domeinen waarvoor DNSSEC beschikbaar is. Greenhost is daarvoor van BIND named overgestapt naar de KNOT DNS -server.

Greenhost richt zich van origine op duurzaamheid,

vertelt CTO en eigenaar Mart van Santen. Niet veel later zijn daar digitale privacy en burgerrechten bij gekomen. Vandaar dat wij relatief veel stichtingen, activisten en journalisten als klant hebben. Denk aan Article 19 en Free Press Unlimited. In die context zijn we bewust bezig met de veiligheid en privacy van onze klanten. Zij vragen dan ook geregeld naar specifieke diensten als IPv6, DANE en Let's Encrypt. Wat dat betreft verwachten zij meer van ons dan bij de gemiddelde hoster. Zo werken wij nu aan de implementatie van Let's Encrypt voor alle domeinen. Deze dienst staat gepland voor lancering deze herfst.

KNOT DNS

Vanwege de snelle groei van ons bedrijf zijn we pas deze zomer aan de implementatie van DNSSEC toegekomen. We gebruikten hier altijd BIND named, maar onze hidden master draait inmiddels op KNOT, een DNS-server ontwikkeld door de Tsjechische registry CZ.NIC. We hebben ook NSD in combinatie met OpenDNSSEC geprobeerd, maar dat leverde veel segmentation faults op.

Wat KNOT voor ons interessant maakt is dat de ontwikkelaars veel moderne technologieën inzetten om hun code veilig te houden. We moesten wel even wennen aan de wat cryptische foutmeldingen. Bovendien is de ondersteuning van SoftHSM [ontwikkeld als onderdeel van OpenDNSSEC] niet standaard meegecompileerd in de release voor Debian (hoewel we nu geen SoftHSM gebruiken). Daarnaast is de documentatie nog niet compleet, en omdat er nog maar een relatief kleine gebruikersgroep is levert zoeken op Internet meestal niet veel op. Desondanks heeft KNOT na de installatie maar weinig aandacht nodig, dus alles bij elkaar zijn we een tevreden gebruiker.

Doorlooptijd

Volgens Van Santen hoeft de uiteindelijke implementatie van DNSSEC niet veel werk te zijn. De meeste tijd gaat zitten in het onderzoeken, spelen en leren. Het is in eerste instantie moeilijk om bekend te geraken met de DNSSEC-terminologie — KSK, ZSK, roll-overs — zodat je ook weet wat je aan het doen bent en waarom. Cloudflare heeft dat bijvoorbeeld goed uitgelegd [1, 2].

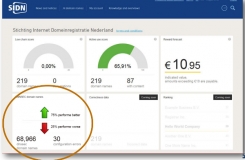

Alles bij elkaar zijn we een paar maanden (doorlooptijd) met DNSSEC bezig geweest. De uiteindelijke implementatie kostte een maand, inclusief de verbindingen naar het achterland (naar SIDN voor de .nl-domeinnamen en naar onze dienstverlener voor de andere namen), het aanpassen van onze gebruikersinterface, en het inbouwen van controle-mechanismen. SIDN checkt wel alle aangeleverde informatie, maar de andere registries niet, dus daar hebben we zelf tooling voor gemaakt.

Mogelijk gaan we in de toekomst ook de andere, publieke name servers naar KNOT migereren. Maar misschien laten we het ook zoals het nu is: de inzet van verschillende platforms naast elkaar levert extra veiligheid op.