Gemeenten implementeren DNSSEC -validatie

Hoewel hier in Nederland inmiddels meer dan een kwart van de domeinnamen met DNSSEC ondertekend is, komt de validatie van die digitale handtekeningen nu pas langzaam op gang. Op dit moment implementeren de eerste gemeenten validatie op hun caching DNS -servers. In dit artikel beschrijven we de situatie in Heerlen en Den Bosch, waar men respectievelijk net wel en nog net niet met deze nieuwe beveiligingsstandaard in de weer is.

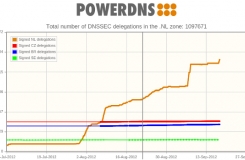

Er is geen land ter wereld waar zo veel domeinen zijn beveiligd als in Nederland, niet alleen in relatieve maar ook in absolute zin. Op dit moment zijn ruim 1,4 van de 5,2 miljoen .nl-domeinen voorzien van DNSSEC. Dat is meer dan een kwart van het totaal.

De andere kant van het verhaal — de validatie — moet nog op gang komen. Maar dat is slechts een kwestie van tijd. Inmiddels zien steeds meer DNS-beheerders het belang van DNSSEC in. Bovendien is de verwachting dat validatie straks ook standaard onderdeel van de web-browser wordt.

Praktisch nut

Waar tot een paar jaar geleden nog getwijfeld kon worden aan het praktische nut van DNSSEC, laten recente incidenten met gekraakte certificaten zien dat deze cryptografische beveiliging van DNS wel degelijk belangrijke problemen oplost. DANE, dat voortbouwt op DNNSEC, biedt in veel gevallen een veilig en goedkoop alternatief voor de traditionele server-certificaten.

Internet heeft een onderhoudsbeurt nodig,

schreef Bart Knubben eerder. Hij is werkzaam voor Bureau Forum Standaardisatie. Dat ondersteunt het College en Forum Standaardisatie en is ondergebracht bij Logius, onderdeel van het Ministerie van Binnenlandse Zaken en Koninkrijksrelaties. De nu gebruikte internetstandaarden zijn ontworpen in de jaren '70 en voldoen niet meer. Ze kunnen de aantallen gebruikers niet meer aan en hun veiligheidsniveau is onvoldoende gelet op de waarde die online transacties vertegenwoordigen. De DNSSEC-standaard voorkomt dat gebruikers worden misleid door internet-criminelen die een Domeinnaam aan een frauduleus IP-adres koppelen.

Heerlen

Heerlen is een van de gemeenten die voortvarend met DNSSEC-validatie aan de slag zijn gegaan. Wij exploiteren onze eigen DNS-omgeving,

vertelt ICT-architect John Dautzenberg. We zijn zelf als registrar aangesloten bij SIDN. Voor niet-.nl-domeinen maken we gebruik van de diensten van Networking4all en Argeweb. Maar ook daarvoor doen we zelf de DNS-dienst.

Voor het ophoesten van de DNS-gegevens maakt de gemeente gebruik van drie Linux-servers met daarop Ubuntu 12.04 LTS en BIND named versie 9.8.1. De registratie verloopt via de Qepp EPP-client, die men in Heerlen een stuk prettiger vind werken dan de web-interface van SIDN zelf.

Alles bij elkaar beheert Heerlen zo'n tweehonderd domeinnamen voor diverse Zuid-Limburgse gemeenten, voor de Brandweer Zuid-Limburg en voor enkele andere non-profit organisaties.

BIND-versies

Sinds half december valideren wij DNSSEC op onze externe caching DNS-servers,

vervolgt Dautzenberg. Via de collega-IT-beheerders hebben wij onze gebruikers daarvan op de hoogte gesteld, met daarbij de aantekening dat validatie ook bereikbaarheidsproblemen met zich mee kan brengen.

Problemen in het voortraject hadden vooral te maken met de verschillen in configuratie van de diverse BIND-versies. Gelukkig wordt die configuratie wel steeds makkelijker naarmate je een hoger versie-nummer gebruikt. Wij wilden voor onze installatie per se gebruik maken van de BIND-software zoals die standaard in de repository van de Linux-distributie wordt meegeleverd. Voor Ubuntu is dat dus versie 9.8.1. Versie 9.9 is weliswaar beschikbaar op de SuSE-distributie [tegenwoordig onderdeel van Attachmate], maar ons beleid is om alleen gebruik te maken van geheel gratis Linux-varianten zonder commerciële banden.

Hoewel BIND versie 10 inmiddels ook beschikbaar is, heeft Dautzenberg zich daar nog niet aan gewaagd. Om redenen van installatie, beheer en gebruik speelt deze versie bij ons nog nog geen enkele rol. We houden natuurlijk wel de site van ISC [de maker van BIND] goed in de gaten.

Informatie-overvloed

Achteraf gezien was het aanzetten van DNSSEC-validatie heel eenvoudig,

aldus Dautzenberg. Met name het zoeken naar de versie die beheersmatig het handigst was heeft de meeste tijd gekost. En hoewel er op internet heel veel informatie over DNSSEC te vinden is, ontneemt die overvloed je ook het zicht op de beste en handigste oplossing. Vooral documenten die oudere versies beschrijven werken enorm verwarrend.

En eenmaal geactiveerd liep de gemeente natuurlijk tegen beveiligde domeinnamen aan die niet goed waren geconfigureerd. Om dit probleem te omzeilen hebben we onze oude caching DNS-servers in de lucht gehouden. Voor deze specifieke domeinen forwarden we vanuit onze interne caching DNS-servers naar deze niet-validerende systemen. Gelukkig hebben we dit maar voor een heel klein aantal domeinnamen zo moeten inregelen.

Geen risico's

DNSSEC-validatie was voor Heerlen een op zichzelf staand project. We hebben enkel twee nieuwe DNS-servers hoeven inrichten naast de bestaande systemen,

zegt Dautzenberg. Omdat het allemaal virtuele servers zijn, is de installatie van een extra systeem een fluitje van een cent.

Binnenkort zullen we op dezelfde manier onze authoratieve DNS-servers onder handen nemen. We zetten daarvoor drie nieuwe installaties op, waarna we de te ondertekenen domeinen naar deze systemen migreren. Op die manier zijn er geen risico's voor de domeinen die nog niet ondertekend zijn. Overigens is het aan onze

klanten of zij hun domeinen wel of niet willen laten ondertekenen.

Daarbij zullen we niet over één nacht ijs gaan. Omdat grote ISP's als Ziggo, T-Mobile Online en Telfort, en zelfs GemNet nog niet valideren, staat er ook geen druk op de ketel. We hopen in het najaar de eerste domeinen te kunnen ondertekenen.

Den Bosch

Bij de gemeente Den Bosch zit men op dit moment nog in de voorbereidende fase voor DNSSEC-validatie. Zij verwachten eind van dit jaar validatie operationeel te hebben. Wij zijn een traject gestart om de bestaande Microsoft-oplossing voor de interne DNS- en DHCP-diensten te vervangen,

vertelt R&D specialist Paddy Verberne. Daarvoor hebben we een redundante Infoblox-oplossing aangeschaft. Deze hopen we in april in productie te kunnen nemen. Bij de aanschaf was DNSSEC onderdeel van het eisenpakket. Het idee is om de Infoblox-oplossing als hidden master in te zetten. Op die manier kan onze bestaande DNS-infrastructuur ook met de invoering van DNSSEC nagenoeg ongewijzigd blijven.

De externe (caching) DNS-servers van Den Bosch bestaan uit een drietal SuSE Linux Enterprise Servers versie 11 SP2, waarvan er twee op locatie staan en één als VPS (Virtual Private Server) bij internet provider Interconnect is ondergebracht. Daarop draait BIND named versie 9.6.

Intern project

Vooralsnog is DNSSEC een intern project van het bureau Automatisering. Hoewel deze beveiligingsstandaard voor de eindgebruiker in principe transparant is, zal te zijner tijd nog wel met het bureau Communicatie worden overlegd of het nodig is om deze inzet van nieuwe technologie bijvoorbeeld via de website van de gemeente kenbaar te maken.

Verberne verwacht echter geen problemen met de invoering van DNSSEC. Technisch neemt de Infoblox-oplossing ons veel van de beheerslast uit handen, en organisatorisch zijn er weinig afhankelijkheden. We willen gefaseerd overgaan. Dat betekent dat na uitvoerige tests de door de gemeente beheerde domeinen — op dit moment 83 stuks — batch-gewijs zullen worden overgezet.

Omdat de Infoblox-oplossing procedures als key rollovers automatisch uitvoert, achten we de kans dat beheerders handmatig zaken in gang moeten zetten zo goed als uitgesloten. Mocht er desondanks toch iets mis gaan met de publicatie van de DNSSEC-configuratie, dan kunnen we er altijd voor kiezen om onze zones ongetekend te publiceren.