Nieuws

Volg hier ons laatste nieuws.

OpenDNSSEC versie 2.0 in beta uitgebracht

Eerder deze maand verscheen versie 2.0 beta van OpenDNSSEC. Dit is de eerste grote release sinds NLnet Labs het volledige beheer van dit project op zich nam.

Belangrijkste vernieuwing is de herschreven Enforcer (verantwoordelijk voor het sleutelbeheer). Waar informatie voor roll-over scenario's voorheen uitgespecificeerd moest worden in de configuratie, is de nieuwe Enforcer intelligent genoeg om daarin zelf ook beslissingen te kunnen nemen. Dat maakt het mogelijk om:

- de TTL-waarden en andere instellingen in de Key And Signing Policy (KASP) te veranderen, waarna de Enforcer weet wanneer er veilig gerold kan worden;

- veilig over te gaan naar een niet-ondertekende toestand;

- op elk moment te rollen, ook als er al een roll-over in gang is gezet;

- over te gaan naar een ander cryptografisch DNSSEC algoritme;

- naast de pre-publicatie roll-over ook andere methoden te gebruiken, zoals 'double DS roll-over' en 'double RRSIG roll-over' (zie RFC 7583 voor de details).

Gepubliceerd op 13-05-2016

DNSSEC-algoritmen nummer 13 en 14 nog maar beperkt gebruikt

Sinds kort worden ook DNSSEC-algoritmen nummer 13 en 14 door SIDN ondersteund. Daarmee is het nu mogelijk geworden om ook .nl-domeinen ondergebracht bij CloudFlare met DNSSEC te beveiligen. Voorheen kon het sleutelmateriaal dat deze CDN-aanbieder standaard ter beschikking stelt (algoritme 13) immers niet bij SIDN aangemeld worden.

Een aantal kleinere registrars heeft gelijk van deze nieuwe mogelijkheid gebruik gemaakt. Om grote aantallen gaat het echter nog niet: sinds de introductie zijn 330 extra domein ondertekend. Marco Davids, research engineer bij SIDN, schat het totale aantal .nl-domeinen bij CloudFlare waarvoor DNSSEC nu aangezet kan worden op ongeveer 20 duizend. Voor CloudFlare-gebruikers (of hun registrars) is het slechts een kwestie van het registreren van hun sleutelmateriaal om direct DNSSEC aan te zetten.

Gepubliceerd op 04-05-2016

Open internetstandaarden: overheden moeten aan de slag!

In mei 2012 — precies vier jaar geleden — zette de Nederlandse overheid DNSSEC op de 'pas-toe-of-leg-uit'-lijst. Daarmee werden overheidsorganisaties min of meer verplicht om deze beveiligingsstandaard te gaan gebruiken. Na die goede eerste stap is de overheid echter achtergebleven met de daadwerkelijke implementatie van DNSSEC. Zo schrijft Michiel Henneke, marketing manager bij SIDN, in een blog posting. Van de 23 grootste overheidssites zijn er maar tien beveiligd met DNSSEC. Een lijn lijkt daarbij niet zichtbaar: rijksoverheid.nl is ondertekend, politie.nl niet.

Een eerdere inventarisatie liet ook al zien dat de overheid — samen met banken, grote ondernemingen en ISP's — sterk achterblijft ten opzichte van het gemiddelde. Inmiddels zijn 2,5 van de 5,6 miljoen .nl-domeinen (45 procent) van DNSSEC voorzien. Daarmee behoort Nederland wereldwijd tot de koplopers.

Gepubliceerd op 03-05-2016

MIDDAG voorziet .nl-domeinen van DNSSEC op basis van algoritme 13

De recentelijke ondersteuning van DNSSEC-algoritmen nummer 13 en 14 door SIDN kwam internet-dienstverlener MIDDAG heel goed uit. Begin dit jaar heeft het bedrijf het beheer van al zijn domeinnamen ondergebracht bij CDN-aanbieder CloudFlare. Omdat CloudFlare zijn sleutelmateriaal alleen beschikbaar stelt op basis van algoritme nummer 13 en SIDN dit protocol nog niet ondersteunde, was daarmee de weg naar DNSSEC geblokkeerd. Nu dat probleem is opgelost heeft MIDDAG gelijk alle 160 .nl-domeinen van DNSSEC voorzien.

Rond de jaarwisseling zijn we voor het beheer van al onze domeinen overgestapt naar CloudFlare,

vertelt Vic D'Elfant, software architect en eigenaar van MIDDAG. We hebben toen contact opgenomen met SIDN en gevraagd of zij algoritme nummer 13 konden ondersteunen. Toen we van hen hoorden dat deze mogelijkheid in de volgende release van DRS zou zitten, hebben we dat even afgewacht.

Lees hier het volledige artikel

Gepubliceerd op 08-04-2016

SIDN ondersteunt nu ook cryptografische DNSSEC-algoritmen 13 en 14

DNSSEC-protocol veiliger, maar vooral korter

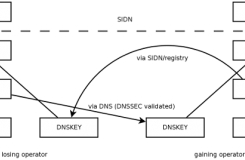

Sinds vorige maand ondersteunt SIDN ook de cryptografische DNSSEC-algoritmen nummer 13 (ECDSA Curve P-256 with SHA-256) en 14 (ECDSA Curve P-384 with SHA-384). Dat betekent dat registrars de DNSKEY-records voor hun .nl-domeinen nu ook in deze twee "nieuwe" formaten kunnen aanleveren in de DRS-interface. Bovendien kunnen zij deze optie via hun dashboard ook beschikbaar maken voor klanten die zelf hun DNS beheren. Deze mogelijkheid wordt op dit moment al aangeboden door TransIP. Voor kleinere web-ontwikkelaars als Middag en KO3.net was dit een gelegenheid om de door hun beheerde .nl-domeinen voor hun klanten van DNSSEC te voorzien.

De DNSKEY-records worden door SIDN gebruikt om de DS-records te genereren. Deze bevatten een hash-waarde (een digitaal uittreksel) die de publieke (KSK) sleutels voor het betreffende .nl-domein koppelen aan de .nl-zone. Daarmee wordt de cryptografische vertrouwensketen (de chain of trust) naar de root zone gesloten.

Gepubliceerd op 01-04-2016

DNSSEC timing: absolute, relatieve en administratieve tijdsaanduidingen

DNSSEC heeft de wereld van de DNS operator op twee belangrijke punten veranderd. Ten eerste is DNS hiermee van een voornamelijk administratief systeem geëvolueerd tot een aanzienlijk complexer cryptografisch platform dat voor een heleboel nieuwe toepassingen gebruikt kan worden. Ten tweede introduceert DNSSEC voor het eerst absolute tijden in een systeem dat voorheen alleen relatieve tijden (TTL's) kende. Bovendien interacteren deze twee verschillende timing-methoden met elkaar.

In dit artikel behandelen we de timing-aspecten van DNSSEC aan de hand van de instellingen voor OpenDNSSEC (in het bestand /etc/opendnssec/kasp.xml). Dat is de meestgebruikte DNSSEC-oplossing voor Bind named, dat op zijn beurt weer de meestgebruikte DNS-server is.

Gepubliceerd op 22-02-2016

Nieuwe versie OpenDNSSEC gepubliceerd

Eerste release van versie 2.0 volgt later deze maand

Vorige week publiceerde NLnet Labs versie 1.4.9rc1 van OpenDNSSEC. Belangrijkste wijziging is het oplossen van een bug die de praktische schaalbaarheid naar meer dan 50 zones in de weg stond.

Tegelijkertijd werkte NLnet Labs aan versie 2.0, waarvan de eerste release voor het eind van deze maand moet verschijnen. Naar verwachting zullen in de loop van dit jaar nog meerdere vervolgversies worden gepubliceerd. Daarmee heeft NLnet Labs de doorontwikkeling van dit project na de overname van de Zweedse registry IIS daadwerkelijk in gang gezet.

Gepubliceerd op 15-01-2016

"Gebruik voor DNSSEC encryptie-sleutels van voldoende lengte"

Een klein aantal van de encryptie-sleutels gebruikt voor DNSSEC is te kort om veilig te zijn. Zo blijkt uit een gezamelijke analyse van de .nl-zone door SURFnet, de Universiteit Twente en SIDN Labs. Marco Davids, research engineer bij SIDN, wijst daarom in een blog post op het belang van een minimale sleutellengte voor een zinvolle toepassing van DNSSEC.

Davids verwijst hiervoor naar RFC 6781 waar voor het RSA-algoritme een sleutellengte van 1024 bits wordt aangeraden. Voor het modernere ECDSA-algortime is een lengte van 256 bits al ruim voldoende. Aan de brede ondersteuning van ECDSA voor DNSSEC wordt op dit moment echter nog gewerkt.

Hoewel je met extra lange sleutels veilig zit voor langere tijd (vele jaren), is de keuze altijd een afweging tussen veiligheid enerzijds en verwerkingskracht en netwerkverkeer anderzijds. Een langere sleutel betekent immers dat de betrokken systemen langer bezig zijn met de ondertekening en validatie, en dat de DNS-servers meer data moeten transporteren in hun antwoorden. Voor een DNS operator van enige omvang is het dus een kwestie van een veilige maar niet te lange sleutellengte kiezen (1024 bits RSA), en deze sleutelparen vervolgens regelmatig te verversen ("rollen").

Gepubliceerd op 08-01-2016

SIDN Labs breidt DNSSEC-statistieken verder uit

SIDN Labs heeft de DNSSEC-informatie op zijn statistieken-site stats.sidnlabs.nl verder uitgebreid. In totaal zijn er vijf nieuwe tabellen aan de DNSSEC-pagina toegevoegd.

Drie van die nieuwe tabellen laten informatie zien over validerende resolvers per Autonomous System (AS). De andere twee betreffen de validerende resolvers van Google's DNS Service (alle) en die van OpenDNS (geen), en de 'port randomness' per resolver (een maatregel tegen cache poisening-aanvallen).

In deze blog van Moritz Müller, research engineer bij SIDN Labs, leest u meer over de nieuwe DNSSEC-statistieken.

Gepubliceerd op 08-12-2015

SIDN perst laatste DNSSEC-validatiefouten uit de .nl-zone

Validation Monitor XXL controleert elke nacht alle .nl-domeinen

Afgelopen voorjaar nam SIDN de Validation Monitor XXL in gebruik. Deze tool controleert nu elke nacht alle 2,5 miljoen DNSSEC-ondertekende domeinen op validatiefouten. Daarmee is weer een flinke slag gemaakt in het terugdringen van het aantal fouten in de .nl-zone. Dat aantal ligt inmiddels onder de 1,2 promille. Bovendien gaat het steeds meer om domeinnamen die niet of nauwelijks gebruikt worden.

Voor access providers is er geen enkele reden meer om DNSSEC-validatie op hun caching resolvers niet aan te zetten. De vrees voor extra belletjes van klanten naar de helpdesk is inmiddels niet meer gerechtvaardigd. Voor de grote Nederlandse providers is het nu zaak om bij de toeleveranciers waar het beheer van hun netwerk-infrastructuur is ondergebracht aan te dringen op de ondersteuning van validatie.

Lees hier het volledige artikel

Gepubliceerd op 27-11-2015

Olaf Kolkman ontvangt NLUUG Award, mede vanwege bijdragen aan DNSSEC

Afgelopen week ontving Olaf Kolkman, Chief Internet Technology Officer bij ISOC, de 'NLUUG Award of life-time achievement'. De award werd toegekend vanwege zijn werk voor de technische internetgemeenschap en infrastructuur. DNSSEC is een van de onderwerpen waaraan Kolkman een belangrijke bijdrage heeft geleverd.

Hij heeft veel gedaan voor de wereldwijde acceptatie van DNSSEC,

zo staat er in de aankondiging van de toekenning. NLnet Labs heeft onder zijn leiderschap open source tools geproduceerd die de uitrol van DNSSEC goedkoper en stabieler hebben gemaakt. Nederland is door de activiteiten van NLnet Labs, RIPE NCC, SIDN, en PowerDNS een wereldleider op het gebied van DNSSEC. Er zijn nu 2,4 miljoen .nl-domeinen met DNSSEC actief (zo'n 44 procent van alle .nl-domeinen).

Gepubliceerd op 23-11-2015

Nederland zet in op internetveiligheid tijdens EU-voorzitterschap

De veiligheid van internet wordt een belangrijk onderwerp tijdens het Nederlandse EU-voorzitterschap in 2016. Dat staat in de plannen van het Ministerie van Veiligheid en Justitie voor dat jaar. Op de agenda staan onder meer het realiseren van een actuele EU Cyber Security Strategy en een meer geïntegreerde aanpak van cyber security en cyber crime.

Nederland

Voor ons eigen land staan er twee nieuwe wetten op stapel. Volgend jaar worden organisaties in essentiële sectoren — met name elektriciteit, gas, drinkwater, telecom, finance, waterbeheer, transport en de overheid zelf — waarschijnlijk verplicht om ernstige digitale veiligheidsincidenten te melden. Een dergelijke melding moet worden gedaan aan de Minister van Veiligheid en Justitie en wordt behandeld door het Nationaal Cyber Security Centrum (NCSC). Deze kan de melder helpen bij de afhandeling van het incident, om zo de maatschappelijke schade zo veel mogelijk te beperken.

Gepubliceerd op 22-10-2015

SIDN komt met validerende DNS-dienst

SIDN heeft een eigen DNS-dienst gelanceerd. Daarmee biedt de beheerder van het .nl-domein een veilig alternatief voor de klanten van al de internet access providers die nog steeds geen DNSSEC-validatie doen.

De nieuwe DNSSEC-dienst is vooralsnog alleen bestemd voor organisaties. Zo kan SIDN het aantal gebruikers geleidelijk laten groeien. Op dit moment loopt er een pilot bij een onderwijsinstelling waar ongeveer 1.000 studenten van deze dienst gebruikmaken. De komende tijd zal de DNS-dienst voor meer gebruikers beschikbaar worden gemaakt.

De eigen DNS-dienst geeft SIDN de gelegenheid om zelf ervaring op te doen met de validatie van DNSSEC. Doelstelling blijft wel dat de access providers zo snel mogelijk DNSSEC-validatie voor hun klanten aanzetten.

Meer informatie over de nieuwe dienst leest u hier:

Gepubliceerd op 20-10-2015

Argeweb ondertekent .nl- en .eu-domeinen

Argeweb heeft in totaal 180 duizend domeinen, waarvan 95 procent door de provider wordt beheerd. Daarvan zijn nu respectievelijk 105 en 13 duizend .nl- en .eu-domeinen met DNSSEC beveiligd. Volgens een woordvoerder stond DNSSEC al langer op hun verlanglijstje. Veiligheid was daarbij doorslaggevend. De incentive-regeling is uiteraard een mooi steuntje in de rug.

Gepubliceerd op 14-09-2015

Slechts een kwart van nationale overheidsdomeinen in Europa met DNSSEC beveiligd

Maar 25 procent van de internationale hoofddomeinen van de nationale overheden in de EU is beveiligd met DNSSEC. Zo blijkt uit een inventarisatie die eerder deze maand door de Belgische beveiligingsanalist Koen Van Impe werd gemaakt. Het Nederlandse overheidsdomein government.nl is gelukkig wel ondertekend.

Van de 28 onderzochte domeinen bleken er maar 7 te zijn beveiligd: die van Estland, Griekenland, Groot-Brittanië, Nederland, Spanje, Tsjechië en Zweden. 5 Europese top-level domeinen (TLD's) zijn nog helemaal niet van DNSSEC voorzien: die van Cyprus, Italië, Malta, Roemenië en Slowakije.

Gepubliceerd op 21-08-2015

Antagonist ondertekent zijn gehoste domeinnamen

Antagonist heeft eerder dit jaar alle .nl-domeinen die de webhoster voor zijn klanten beheert voorzien van DNSSEC. Daarmee brak het aantal ondertekende .nl-domeinnamen door de twee miljoen. En dankzij dit soort registrars die hun hele bestand in één keer beveiligen loopt die groei lekker door: inmiddels zijn al meer dan 2,4 van de bijna 5,6 miljoen .nl-domeinen ondertekend.

Het ondertekenen van de .nl-domeinen waarvoor ook de hosting bij Antagonist is ondergebracht werd vergemakkelijkt doordat dat in een geïsoleerde omgeving kon gebeuren. We hebben hier twee aparte sets van nameservers staan,

vertelt ontwikkelaar Ewoud Kohl van Wijngaarden, een voor onze hosting-klanten en een voor mensen die alleen hun domeinnamen bij ons geregistreerd hebben. Beide omgevingen maken gebruik van PowerDNS. Voor de hosting-domeinen hebben we DirectAdmin aan PowerDNS gekoppeld. De andere domeinen worden vanuit het customer panel 'Mijn Antagonist' door de klanten zelf beheerd en kunnen weer naar servers elders verwijzen. Omdat we de domeinen anders behandelen, hebben we gekozen voor twee gescheiden omgevingen met elk hun eigen interface, nameservers en policies.

Lees hier het volledige artikel

Gepubliceerd op 01-07-2015

Een interview met Tim Draegen, mede-bedenker van de DMARC-standaard

Het Platform Internetstandaarden organiseerde onlangs in Den Haag een DMARC-masterclass. De hoofdspreker was Tim Draegen, een van de bedenkers van de DMARC-standaard en mede-oprichter van dmarcian.com. In dit interview vertelt hij over de keuzen die zijn gemaakt om DMARC — een van de eerste use cases voor DNSSEC — zo snel mogelijk doorgevoerd te krijgen, voor welke partijen deze standaard het meest interessant is en welke problemen er nog liggen.

Lees hier het volledige interview

Gepubliceerd op 08-06-2015

Internet.nl controleert implementatie DNSSEC en andere moderne internetstandaarden

Op de website Internet.nl kunnen bezoekers controleren of hun verbinding en hun web- en mail-domein wel van moderne internetstandaarden zijn voorzien. Is dat niet of maar gedeeltelijk het geval, dan krijgt de bezoeker een gedetailleerde rapportage te zien. Die informatie moet hem of haar helpen bij het aanvragen van de betreffende dienst bij zijn provider of bij het oplossen van eventuele configuratiefouten en andere problemen.

Gepubliceerd op 28-04-2015

Uitnodiging Masterclass DMARC

Op dinsdag 21 april organiseert het Platform Internetstandaarden een Masterclass over DMARC. U bent daarvoor van harte uitgenodigd.

Tijdens deze masterclass zal de Amerikaan Tim Draegen, die aan de basis stond van DMARC, u bijpraten over de ins en outs van deze beveiligingsstandaard.

DMARC is een standaard voor het beveiligen van mail-verkeer. Deze standaard publiceert via DNS een policy voor de afhandeling van berichten die niet door de DMARC- of SPF-validatie heen komen. Hoewel DNSSEC voor DMARC en de andere twee beveiligingsstandaarden niet verplicht is, willen we het gebruik daarvan wel aanraden.

Gepubliceerd op 09-04-2015

DNSSEC-statistieken uit SIDN's ENTRADA big data platform

SIDN Labs heeft een statistieken-pagina opgezet. Hoewel die moet uitgroeien tot een veel breder overzicht van het .nl-domein, laat die nu nog alleen de DNSSEC-statistieken zien. De gegevens worden verkregen uit ENTRADA (ENhanced Top-level domain Resilience through Advanced Data Analysis), SIDN's big data platform voor DNS. De informatie is bedoeld voor iedereen die geïnteresseerd is in de ontwikkeling van Internet en de onderliggende technologie.

Gepubliceerd op 06-04-2015