Nieuwe versie OpenDNSSEC gepubliceerd

Gepubliceerd op 15-01-2016

Eerste release van versie 2.0 volgt later deze maand

Vorige week publiceerde NLnet Labs versie 1.4.9rc1 van OpenDNSSEC. Belangrijkste wijziging is het oplossen van een bug die de praktische schaalbaarheid naar meer dan 50 zones in de weg stond.

Tegelijkertijd werkte NLnet Labs aan versie 2.0, waarvan de eerste release voor het eind van deze maand moet verschijnen. Naar verwachting zullen in de loop van dit jaar nog meerdere vervolgversies worden gepubliceerd. Daarmee heeft NLnet Labs de doorontwikkeling van dit project na de overname van de Zweedse registry IIS daadwerkelijk in gang gezet.

OpenDNSSEC werd voorheen in samenwerking ontwikkeld door meerdere partijen,

vertelt Berry van Halderen, lead developer bij NLnet Labs. Nadat de Zweden ermee ophielden, hebben wij dit project overgenomen. Ondertussen is een deel van de ontwikkelaars andere dingen gaan doen, waardoor het enige tijd duurde voordat we hiermee daadwerkelijk aan de slag konden. Inmiddels hebben we een interne alpha-versie uitgezet bij twee van onze klanten, die we nu helpen met de implementatie van de software. Binnen twee weken komen we met een publieke alpha, een maand later met de eerste beta. De definitie versie van OpenDNSSEC 2.0 maken we binnen twee maanden beschikbaar.

Schaalbaarheid

Niet alle nieuwe features die in eerste instantie voor versie 2.0 gepland waren zijn ook volledig geïmplementeerd of getest. We wilden zo gauw mogelijk met een nieuwe versie komen onder ons beheer,

aldus Van Halderen, Daarmee hebben we nu de ontwikkeling en het testen goed in de steigers gezet. Naar verwachting zullen in de loop van dit jaar meerdere nieuwe versies uitgebracht worden.

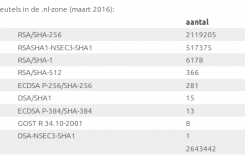

Op dit moment is NLnet Labs met diverse registries in gesprek over de inzet van OpenDNSSEC. SIDN gebruikt voor het .nl-domein al een (zwaar verbouwde) versie van deze software. Naast de registries die één hele grote zone onder hun hoede hebben, is NLnet Labs ook op zoek naar de andere kant van het schaalbaarheidsspectrum: een registrar die een heleboel kleine (second-level) domeinen in beheer heeft. De meeste registrars die op grote schaal met DNSSEC aan de slag gaan gebruiken echter vaak PowerDNS — juist vanwege de goede ondersteuning van dit beveiligingsprotocol.

Andere operators waarvoor OpenDNSSEC interessant is zijn IT-afdelingen die zelf de DNS -hosting doen voor hun bedrijf, en kleine hosters die enige honderden tot een paar duizend domeinen beheren. Die laatste zijn veel meer bezig met hosting-diensten voor hun klanten en hebben minder DNSSEC-expertise in huis. Het is zaak om ook hen goed te kunnen bedienen met een makkelijk te configureren en te beheren pakket.

MySQL en PostgreSQL

De ondersteuning van MySQL als onderliggende database is in versie 1.4.x van OpenDNSSEC lang niet zo goed getest als die van SQLite (een embedded database-systeem). De code voor MySQL is voor versie 2.0 echter helemaal herschreven. Bovendien is die nu onder dezelfde testprocedures gebracht als de SQLite-code. Ondersteuning van PostgreSQL wordt binnenkort nog toegevoegd.

Volgens Van Halderen is er voor gebruikers echter geen enkele reden om van SQLite naar MySQL over te stappen. SQLite is sneller, compacter, en makkelijker te backuppen. De enige reden om wel MySQL te gebruiken is als de organisatie eist dat backups vanuit de database kunnen worden gemaakt." (SQLite databases bestaan uit losse bestanden op het file system)

Ook voor de interfacing met andere onderdelen maakt de inzet van MySQL geen verschil. In tegenstelling tot PowerDNS zijn de gegevens in de database in een eigen formaat opgeslagen en alleen bedoeld voor gebruik door OpenDNSSEC zelf.