SIDN rolt KSK-sleutels van .nl-domein

Gepubliceerd op 14-06-2016

Vorige week heeft SIDN het KSK-sleutelpaar voor het .nl-domein "gerold". Dit sleutelpaar vormt de cryptografische basis voor alle met DNSSEC beveiligde .nl-domeinnamen. De ingebruikstelling van een nieuw sleutelpaar verloopt dan ook volgens een strikt veiligheidsprotocol — de ceremonie — die de betrouwbaarheid van de DNSSEC -infrastructuur moet garanderen.

Het oude KSK-sleutelpaar is al in 2010 in gebruik genomen, met de onofficiële introductie destijds van DNSSEC in Nederland. Dit sleutelpaar moest uiterlijk binnen zes jaar — dat wil zeggen voor december van dit jaar — vervangen worden.

HSM-systemen

Dat SIDN zijn KSK-sleutelpaar op dit moment rolt heeft vooral te maken met externe factoren. De HSM-systemen (Hardware Security Modules) die de registry in 2010 had aangeschaft zijn eind vorig jaar vervangen. Eigenlijk wilden we binnen vijf jaar rollen,

vertelt projectmanager Marc Groeneweg, maar we hebben de afschrijving van de HSM-systemen even afgewacht. Daarmee creëerden we voor onszelf de gelegenheid om te zien of we de bestaande KSK-sleutels van de oude naar de nieuwe systemen konden overzetten. Dat is toen allemaal goed verlopen.

Het rollen van het KSK-sleutelpaar voor de bovenliggende root zone was oorspronkelijk gepland voor deze zomer. Voor ons is van belang om daar in ieder geval uit de buurt te blijven. Als er twee veranderingen tegelijkertijd lopen en er gaat iets mis, dan is immers niet gelijk duidelijk waar je het probleem moet zoeken. Vandaar dat we hiervoor een rustig tijdstip hebben uitgezocht waarop geen andere verstoringen kunnen meespelen. Hoewel het rollen van het KSK-sleutelpaar voor de root zone inmiddels is uitgesteld naar volgend jaar, hebben wij vastgehouden aan onze planning.

Zorgvuldig

Het rollen van het KSK-sleutelpaar is voor SIDN niet principieel anders dan voor een DNS -operator die dat voor zijn eigen DNSSEC-beveiligde domeinnamen ook regelmatig moet doen. Gaat er op TLD-niveau echter iets mis, dan zijn de mogelijke gevolgen veel groter. Bovendien speelt de betrouwbaarheid van proces en organisatie een belangrijke rol. Vandaar dat deze roll-over ook veel langzamer gaat en heel strikt geregeld is.

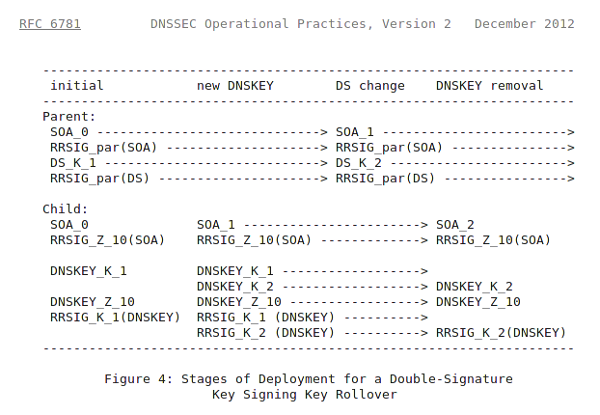

Basis voor dit alles is SIDN's 'DNSSEC Policy and Practice Statement .nl' Daarin staat precies beschreven welk beleid en welke protocollen de registry volgt voor DNSSEC. Voor de technische procedure worden RFC 6781 (DNSSEC Operational Practices, Version2) en RFC 7583 (DNSSEC Key Rollover Timing Considerations) gevolgd.

Concreet

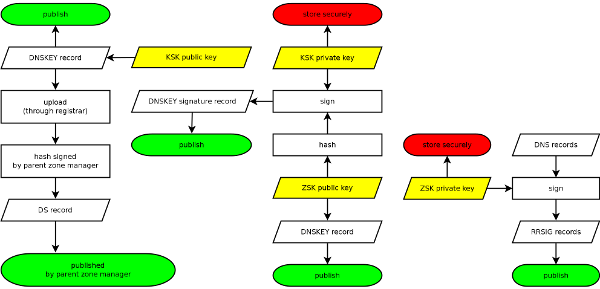

De feitelijke roll-over begint met het genereren van een nieuw sleutelpaar (in de HSM's). De private KSK-sleutel wordt gebruikt om de bestaande publieke ZSK-sleutels te ondertekenen. Vervolgens worden zowel de nieuwe publieke KSK-sleutel als de nieuwe handtekeningen in de .nl-zone gepubliceerd. Op dat moment zijn daar dus DNSKEY en RRSIG records aanwezig voor zowel het nieuwe als het oude KSK-sleutelpaar en is alles onder beide KSK-sleutelparen valide (de 'Double-Signature KSK Roll-over'-methode).

Zodra de nieuwe records overal bekend zijn, wordt de nieuwe publieke KSK-sleutel aangemeld bij IANA, het onderdeel van ICANN dat onder andere verantwoordelijk is voor het beheer van de root zone. Als alles in orde is bevonden, zal IANA de nieuwe publieke KSK-sleutel voor het .nl-domein ondertekenen met zijn eigen private ZSK-sleutel en die handtekening in de root zone publiceren als nieuw DS record voor .nl.

Met de publicatie van het nieuwe DS record wordt de nieuwe vertrouwensketen (chain of trust) ook naar boven toe gesloten. Zodra die nieuwe records overal bekend zijn, kan tenslotte worden begonnen met het verwijderen van de records en handtekeningen behorende bij het oude KSK-sleutelpaar.

Zorgvuldig

De operatie is inmiddels nagenoeg afgerond en zonder problemen verlopen. Eind vorige week is het nieuwe DS record door IANA in de root zone opgenomen. Deze week wordt het oude KSK-sleutelpaar uitgefaseerd uit de .nl-zone. Ondanks dat DNSSEC erg gevoelig is voor fouten en ingewikkelde timing-randvoorwaarden kent, is een dergelijke roll-over volgens Groeneweg technisch geen enkel probleem. De collega-registries verantwoordelijk voor de andere TLD's moeten dit ook regelmatig doen. Bovendien oefenen we deze procedure elk half jaar.

Veel belangrijker is dat we als SIDN laten zien dat we heel veilig met onze private sleutel omgaan, en dat we heel zorgvuldig zijn met de stabiliteit en veiligheid van het .nl-domein.