RHEL/CentOS 7 voorzien van Bind versie 9.9

Gepubliceerd op 29-07-2014

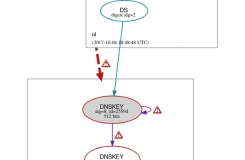

Met de release van de laatste RHEL/CentOS Linux distributie is de Bind DNS -server opgewaardeerd van versie 9.8 naar 9.9. Dat is met name interessant voor gebruikers van DNSSEC , omdat daarmee een nieuwe optie beschikbaar is gekomen om de ondertekening van de zone records verder te automatiseren.

Vorige maand lanceerde Red Hat versie 7 van zijn Enterprise Linux systeem RHEL, een paar weken later gevolgd door de community-variant CentOS. Deze Linux distributie is voorzien van Bind 9.9, terwijl dit voor de vorige versie van RHEL nog Bind versie 9.8 was.

Inline-Signing

Deze upgrade is met name voor DNSSEC-gebruikers interessant omdat versie 9.9 een nieuwe mogelijkheid bevat om ondertekende domeinnamen up-to-date te houden. Door in de zone files de inline-signing optie toe te voegen, worden de DNS records automatisch opnieuw ingelezen en ondertekend als de zone files worden aangepast:

inline-signing yes;

Vanaf Bind versie 9.7 konden de ondertekening van records en de publicatie van handtekeningen en sleutels al geautomatiseerd worden door het gebruik van de auto-dnssec optie:

auto-dnssec maintain;

Daarbij worden de records opnieuw ondertekend als de handtekeningen ververst moeten worden of als er nieuwe sleutels worden neergezet in de key-directory:

- key-directory "/etc/bind/keys";

Door de inline-signing optie te gaan gebruiken, kunnen de ongetekende zone files van Bind weer zoals voorheen worden gebruikt; updates op sleutels en zone files worden automatisch afgehandeld door named. Alleen het genereren en het beheer van de sleutels zelf moet nog op een andere manier worden gedaan. We komen daar binnenkort in een case-verhaal op terug.

Bind 9.10

Inmiddels is versie 9.10 van Bind beschikbaar voor productie-omgevingen. Ook daar zitten weer nieuwe mogelijkheden voor DNSSEC in:

- '

delv' (domain entity lookup and validation) is een nieuwe tool — gelijkend op 'dig' — om DNS data op te zoeken en de DNSSEC-informatie in de zone te valideren. Op die manier kan gevalideerd worden in omgevingen waar de resolver niet betrouwbaar is, om zo DNSSEC-problemen te helpen oplossen. - Een nieuwe compile-time optie 'configure --enable-native-pkcs11' waarmee de cryptografische functies in Bind 9 direct gebruik kunnen maken van de PKCS #11 API. Zo kan Bind direct een Hardware Security Module (HSM) aansturen als alternatief voor het gebruik van een aangepaste versie van OpenSSL als intermediair.

- De nieuwe tool '

dnssec-importkey' maakt het mogelijk om "offline" DNSSEC-sleutels in te plannen voor publicatie en verwijdering met behulp van automatisch DNSKEY-beheer. Het gaat hier om sleutels waarvan het private gedeelte niet is opgeslagen op hetzelfde systeem waarop ooknameddraait. - Daarnaast zijn er nog diverse nieuwe toevoegingen en aanpassingen in de opties van de meegeleverde DNSSEC tools.

Het is nog niet duidelijk wanneer versie 9.10 van Bind in RHEL/CentOS terecht zal komen. Hij staat op dit moment gepland voor opname in Fedora versie 22, dus dat zou best nog even kunnen duren. Wie eerder met Bind 9.10 aan de slag wil, kan de source RPM's daarvoor downloaden bij de 510 Software Group: