DS records

Het DS record vormt in de vertrouwensketen (chain-of-trust) de schakel tussen een domein en de bovenliggende zone. Voor second-level domeinen onder .nl wordt het DS record dus als onderdeel van de .nl zone ondertekend en gepubliceerd, waarmee de keten 'root signature -> .nl signature -> example.nl signature' wordt gesloten. Daarvoor moet de publieke KSK-sleutel dus wel eerst naar de registry geupload worden, meestal via de beheersinterface van de registrar.

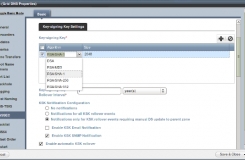

Er is op dit moment nog geen gestandaardiseerde manier om publieke sleutels (in de vorm van DS records of DNSKEY records, dat laatste voor .nl) bij de registrar in te dienen voor publicatie door de registry; meestal gebeurt dat gewoon in de web-interface.

Deze handmatige handeling wordt door OpenDNSSEC ondersteund door (in de log) een alert te geven als er een nieuw KSK-sleutelpaar is aangemaakt. Via het eerder gespecifeerde <DelegationSignerSubmitCommand> kan daarnaast bijvoorbeeld een mailberichtje met het sleutelmateriaal naar de beheerder worden gestuurd. Na publicatie van het DS record laat hij de Enforcer via het 'ods-ksmutil key ds-seen' commando weten dat het betreffende sleutelpaar in gebruik genomen kan worden. Wanneer zowel het DNSKEY record als het bijbehorende DS record overal bekend zijn, kan dit nieuwe sleutelpaar daadwerkelijk worden ingezet om zone-informatie te ondertekenen.

ZSK- en KSK-sleutelparen

Hoewel voor het ondertekenen van de DNS records in principe één cryptografisch sleutelpaar voldoende is, wordt in de praktijk met twee sleutelparen gewerkt: Het ZSK-paar (de Zone Signing Keys) wordt dan gebruikt om de record sets te ondertekenen. Die sleutelparen worden per zone gegenereerd, zodat ze makkelijk vervangen of ververst kunnen worden. De publieke ZSK-sleutel wordt niet naar de registry gestuurd maar op zijn beurt weer ondertekend met de private key van het KSK-paar (Key Signing Keys). Daarvan wordt dan de publieke sleutel als DNSKEY (voor andere top-level domeinen direct als DS record) naar de registry geupload, die deze vervolgens als ondertekend DS record publiceert.

Voordeel van deze getrapte aanpak is dat je voor het KSK-sleutelpaar sterkere encryptie kunt kiezen dan voor het ZSK-paar — daarmee blijft de hoeveelheid data voor de RRSET's beperkt — en dat je het meeste sleutelbeheer lokaal kunt doen, en dus makkelijker kunt automatiseren.