SURFnet implementeert DNSSEC

SURFnet is altijd al een pionier geweest. Wij brengen niet alleen innovatieve ICT naar onze doelgroep maar dragen ook bij aan de ontwikkeling daarvan.

Twee jaar voor de brede uitrol van DNSSEC had men deze technologie al in zijn infrastructuur geïmplementeerd. In september komt deze functionaliteit voor alle klanten algemeen beschikbaar.

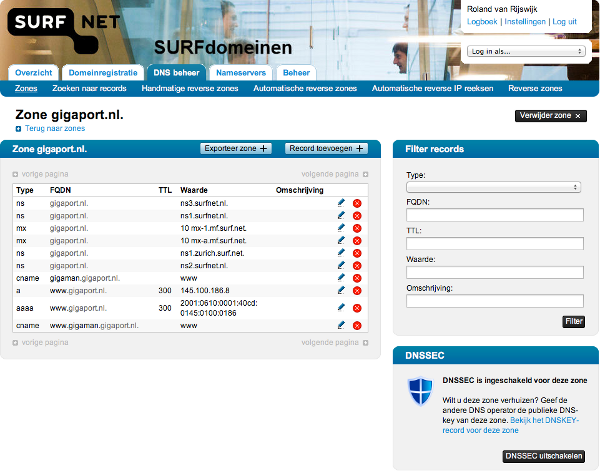

SURFnet, verantwoordelijk voor de implementatie en het beheer van de Nederlandse onderzoeks- en onderwijsnetwerken, was er vroeg bij. Al in 2010 namen zij DNSSEC op in hun eigen DNS -beheersysteem SURFdomeinen. De bijbehorende portal biedt klanten de mogelijkheid om zowel Nederlandse .nl-domeinen als generieke top-level domeinen te registeren en te administreren. Het beheer van de zone-informatie kan men zelf doen of door SURFnet laten verzorgen. In het eerste geval draait de klant zijn eigen DNS-servers. In het laatste geval draait ook de operationele DNS-dienst op de systemen van SURFnet.

OpenDNSSEC

SURFnet maakt bij de implementatie van DNSSEC gebruik van OpenDNSSEC, een open source pakket voor het beheer van sleutels en de ondertekening van DNS records. Bovendien draagt SURFnet actief bij aan de ontwikkeling van deze software, in de vorm van zowel technische expertise als de inzet van ontwikkelaars.

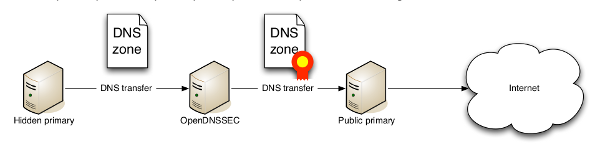

Logisch gezien wordt OpenDNSSEC als extra stap (bump-in-the-wire) opgenomen tussen het beheersysteem en de primary DNS-server (zie diagram). De zone-informatie wordt eerst van de hidden primary naar de OpenDNSSEC-server gestuurd, en na ondertekening doorgezet naar de publieke primary. Van daaruit worden de records verder verspreid.

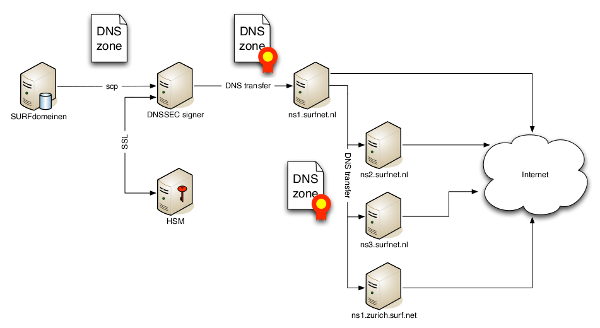

De verbinding tussen de hidden primary en de OpenDNSSEC-server maakt gebruik van SCP (Secure Copy). De binnengehaalde zone-informatie wordt voor gebruik nog gecontroleerd met behulp van een checksum. Bovendien worden de SCP-verbindingen geïnitieerd vanuit de OpenDNSSEC-server, zodat het aantal open interfaces op dat systeem zo klein mogelijk blijft.

De cryptografische sleutels zijn opgeslagen in de Hardware Security Module (HSM). Deze bevat de crypto-processoren waarmee de DNS records worden ondertekend. De beschikbaarheid wordt gewaarborgd door twee (actieve) HSM-systemen parallel te zetten, een in Amsterdam en een in Tilburg. Het sleutelmateriaal wordt automatisch gesynchroniseerd. Bovendien kan een sleutel pas daadwerkelijk worden gebruikt voor de ondertekening van zone-informatie als daar een backup van gemaakt is.

GigaPort3

De inzet van DNSSEC bij SURFnet was onderdeel van het GigaPort3 programma, waarin de meest recente generatie van het SURFnet-netwerk werd gebouwd.

In eerste instantie wilde men direct na de pilot in het najaar van 2010 de DNSSEC-functionaliteit al aan alle SURFnet-klanten aan kunnen bieden. Maar de brede uitrol van DNSSEC zou nog twee jaar op zich laten wachten. Hoewel het Nederlandse .nl top-level domein een maand na de beveiliging van de root-servers al werd ondertekend, kwam DNSSEC pas dit voorjaar — op 15 mei jongstleden om precies te zijn — voor elke registrar en internet service provider beschikbaar.

Tot die tijd heeft SURFnet gebruik gemaakt van het (inmiddels gesloten) Friends & Fans programma waarmee sleutelmateriaal handmatig bij SIDN, de beheerder van het .nl top-level domein, kon worden aangeleverd. Sterker nog, SURFnet was de eerste organisatie die zijn .nl-domeinen op deze manier met DNSSEC beveiligde.

Wij fungeren ook als DNS-operator voor onze klanten,

vertelt Roland van Rijswijk, specialist Middleware Services bij SURFnet. Zij kunnen in onze portal — vergelijkbaar met het dashboard van een internet service provider — domeinen aanvragen die wij vervolgens voor hen beheren. In totaal gaat het om 3500 .nl-domeinen, waarvan nu enkele tientallen ondertekend zijn.

Pionieren

Het is onze taak om voorop te lopen,

vervolgt Van Rijswijk. Wij brengen niet alleen innovatieve ICT naar onze doelgroep maar dragen ook bij aan de ontwikkeling daarvan. Zo stonden we ooit aan de wieg van internet in Nederland en heeft SURFnet een rol gespeeld bij de oprichting van het AMSIX-knooppunt (Amsterdam Internet Exchange). Ook met IPv6 waren we er vroeg bij; SURFnet was de eerste in Nederland die IPv6 in zijn core-netwerk ondersteunde.

Onze instelling heeft te maken met een heel ander soort afnemers dan een commercieel bedrijf. Denk dan aan academici die zeer specialistisch werk verrichten en studenten die ook onderdelen van het systeembeheer voor hun rekening nemen. Ook deze pioniers in onze doelgroep moeten bij ons terecht kunnen voor advies en informatie. Vandaar dat wij heel actief betrokken zijn geweest bij de uitrol van DNSSEC.

Zo heeft SURFnet diverse white papers en een blog gepubliceerd om hun klanten te informeren. Daarnaast worden regelmatig trainingen georganiseerd.

Tegelijkertijd benadrukt Van Rijswijk dat zo voorop lopen ook risico's met zich meebrengt. Pionieren betekent ook communiceren. Als het fout gaat, moet je uitleggen wat er gebeurd is en wat je daarvan geleerd hebt.

Volwassen

Zo heeft SURFnet toen zij met OpenDNSSEC aan de slag gingen ook aan de software zelf moeten sleutelen. Daarbij werd samengewerkt met IIS, de beheerder van het Zweedse (.se) top-level domein. We hebben zelf actief patches ingestuurd,

vertelt Van Rijswijk, bijvoorbeeld toen we merkten dat de zone transfers maar half doorkwamen [voordat werd overgestapt naar SCP]. Soms moesten we acuut een probleem oplossen. In het ergste geval deden we een rollback zodat we meer tijd hadden om een fout te repareren. Dat is een aantal keren gebeurd voordat de code goed werkte.

Het onderhoud op de nieuwe software-onderdelen wordt verzorgd door NLnet Labs.

Volgens Van Rijswijk heeft SURFnet flink geïnvesteerd in DNSSEC, in de vorm van expertise en middels actieve bijdragen aan OpenDNSSEC. Daarnaast heeft men meerdere HSM's aangeschaft. Dat is een robuuste maar ook prijzige oplossing; zo'n systeem kost tienduizenden euro's. Toch vinden wij het belangrijk om het op deze manier aan te pakken. Zo garanderen we maximale veiligheid voor onze gebruikers. Bovendien leren we hier heel veel van, en dat stelt ons weer in staat om anderen te informeren.

Er is op moment geen reden meer om DNSSEC niet te gebruiken,

concludeert Van Rijswijk. Voor managed DNS is dat nog geen vijf minuten werk. Misschien dat mensen zich nog laten weerhouden omdat ze bang zijn om fouten te maken. De technologie is in ieder geval volwassen genoeg. Ik word zelden of nooit gebeld vanwege problemen.

Signing-as-a-service

Er is destijds nog even nagedacht over het aanbieden van signing-as-a-service, waarbij SURFnet de ondertekening van zone-informatie voor zijn rekening kon nemen voor klanten die voor het overige wel de DNS-servers in eigen beheer willen hebben. Dat levert echter zo veel onderlinge afhankelijkheden op, dat daar van af werd gezien.

Je ziet DNSSEC-als-een-dienst nu opkomen,

vertelt Van Rijswijk. Enerzijds is de ondersteuning van DNS in Windows 2012 bijvoorbeeld enorm verbeterd. Anderzijds maakt DNSSEC DNS juist weer een stuk ingewikkelder. Je moet je zone-informatie immers steeds opnieuw ondertekenen en regelmatig een nieuwe sleutel uploaden. Met name het oplossen van problemen is lastig. Vandaar dat organisaties dat risico proberen uit te besteden. Wij willen dat echter niet half doen. Als er iets misgaat, dan is dat een enorme uitzoekerij. Klanten die hun DNS-beheer met DNSSEC te complex vinden worden, kunnen dat dan in zijn geheel in SURFdomeinen onderbrengen.

In plaats van signing-as-a-service werd daarom een inventarisatie gemaakt van de belangstelling en plannen met betrekking tot DNSSEC. Daaruit bleek dat het leeuwendeel van de klanten al bekend was met deze technologie. Hetzelfde beeld komt naar voren in de Campus Challenge, een stimuleringsfonds waarmee instellingen een deel van de investeringen voor innovaties in hun infrastructuur als onderdeel van GigaPort3 vergoed kunnen krijgen. Vijf van de tien projecten bevatten ook DNSSEC als onderdeel.

Aanvinken

Vanaf september zal DNSSEC als onderdeel van de DNS-dienst bij SURFnet algemeen beschikbaar zijn. Voor klanten die managed DNS afnemen is dat slechts een kwestie van aanvinken in het online dashboard van SURFdomeinen. Omdat het verhuizen van beveiligde domeinen nogal wat voeten in de aarde kan hebben, wordt deze optie niet automatisch geactiveerd. Wie zijn eigen DNS-servers draait, vindt in het dashboard ook een ingang om zijn sleutelmateriaal te uploaden.

Deze zomer hebben we de HSM's vervangen,

vertelt Van Rijswijk. Daar zaten nog wat bugs in, maar die hebben we inmiddels samen met de leverancier verholpen. We wilden deze migratie echter per se afgerond hebben voordat we live gaan. Naar verwachting zullen op korte termijn een paar honderd domeinen worden beveiligd.