Mijndomein ondertekent 334 duizend .nl-domeinen

Vorige maand ondertekende hosting provider Mijndomein maar liefst 334 duizend .nl-domeinen. Daarmee leverde deze registrar een belangrijke bijdrage aan het doorbreken van de grens van één miljoen met DNSSEC beveiligde domeinen. Gelukkig kwam SIDN de bedrijven die met DNSSEC aan de slag wilden daarin financieel tegemoet. Zo konden we de business case voor de invoering van DNSSEC snel rond krijgen. We hebben daarom ook gemikt op 1 oktober om al onze .nl-domeinnamen ondertekend te hebben.

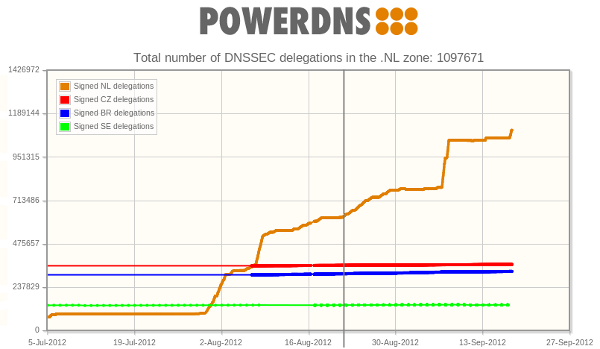

Begin deze maand doorbrak het aantal beveiligde .nl-domeinnamen de één miljoen. Daarmee is nu twintig procent van de domeinen van DNSSEC voorzien. Nederland heeft hiermee een enorme voorsprong genomen op alle andere top-level domeinen. Wereldwijd is er op dit moment geen enkel ander domein dat zelfs maar in de buurt van die één miljoen komt.

De razendsnelle groei van DNSSEC in Nederland is vooral te danken aan grote registrars die in één keer alle domeinen die ze voor hun klanten beheren ondertekenden. Hosting provider Mijndomein is er daar een van. Wij beheren in totaal 600 duizend domeinen voor onze klanten,

vertelt business unit manager Ewout de Graaf, waarvan 340 duizend .nl-domeinen. Daarvan hebben we er de afgelopen maand 334 duizend beveiligd. De rest wordt beheerd door een dienstverlener die website, mail en DNS voor de klant doet.

DANE

Onze klanten zullen zelf nooit om DNSSEC vragen. Dat past niet bij onze doelgroep, die niet in de onderliggende technologie is geïnteresseerd. Iemand krijgt een baby en wil dat met de wereld delen. Voor ons was dus de belangrijkste voorwaarde dat DNSSEC moest werken zonder dat de klant er last van zou hebben.

Met dat uitgangspunt wilde Mijndomein wel zo snel mogelijk met DNSSEC aan de slag. Wij willen voorop lopen in de techniek. Dat doen we met onze hardware en servers, en dat willen we ook met de beveiliging van DNS.

De implementatie van DANE, een aanvulling en mogelijke vervanging van de dure server-certificaten, is dan een belangrijke volgende stap. Nu kost een certificaat meer dan de hosting. DANE kan de beveiliging van websites heel goedkoop maken. Maar DANE kan alleen wat worden als DNSSEC een succes wordt.

Korting

Wij gebruiken PowerDNS,

vervolgt De Graaf, en die ondersteunt DNSSEC al langer. We moesten alleen nog bedenken hoe en wanneer we DNSSEC zouden implementeren, want dat kost natuurlijk wel geld. Gelukkig kwam SIDN de bedrijven die met DNSSEC aan de slag wilden daarin financieel tegemoet. Zo konden we de business case voor de invoering van DNSSEC snel rond krijgen. We hebben daarom ook gemikt op 1 oktober om al onze .nl-domeinnamen ondertekend te hebben.

We zijn blij dat SIDN, net als Zweden en Tsjechië, op deze manier de uitrol van DNSSEC stimuleert. Hadden zij dat niet gedaan, dan zouden we veel rustiger aan gedaan hebben. We moesten PowerDNS daarvoor wel opwaarderen. Anders hadden we DNSSEC meegenomen met de volgende upgrade.

Uitgesmeerd

Nu ondertekent PowerDNS volautomatisch elke donderdagnacht opnieuw honderdduizenden domeinen. Waar andere DNS-operators daarvoor vaak redundant uitgevoerde Hardware Security Modules (HSM's) hebben aangeschaft, maakt Mijndomein gewoon gebruik van de bestaande server-infrastructuur (soft-signing). We gebruiken daarvoor aparte cron-servers die los van het internet staan. Alles wordt volautomatisch afgehandeld door PowerDNS. Als we ook voor HSM's hadden gekozen, dan had het financiële plaatje er veel minder goed uitgezien dan nu.

Het cryptografisch ondertekenen van de domeinen is in eerste instantie over een langere periode uitgesmeerd. Dat is ook duidelijk te zien aan het groeidiagram voor het .nl-domein, waar de stijging van het aantal beveiligde domeinen bijgedragen door Mijndomein veel minder stijl is dan de bijdrage van andere operators. Alleen NSEC3 vroeg om extra aandacht,

legt De Graaf uit. We moesten daarvoor extra velden aan onze software toevoegen, en zorgen dat deze voorzichtig werden gevuld en gevuld bleven.

Bovendien controleren we bij SIDN eerst of een domein nog naar onze DNS-servers verwijst, en niet is opgezegd of verhuisd, voordat we de records ondertekenen. De EPP-interface staat echter een bepaald maximum aantal queries per seconde toe, zodat hun systemen niet overbelast worden. Vandaar dat wij onze domeinen met een lagere snelheid ondertekenden dan andere registrars. Dat is ook duidelijk in de statistieken te zien. Wel hebben we de caching-tijden op twee minuten staan, zodat we heel snel veranderingen kunnen doorvoeren.

Validatie

De volgende stap ligt volgens De Graaf bij de internet service providers. De meeste internet-gebruikers zijn voor de DNS afhankelijk van hun provider. Daar vindt de resolving plaats, dus daar moet DNSSEC ook gevalideerd worden. Als dat niet klopt, dan moet een adres worden geblokkeerd. Nu zijn SURFnet en T-Mobile de enige die dat op hun netwerken ook daadwerkelijk doen.

Bovendien is er haast bij het invoeren van die controle. Nu sluipen er langzaam fouten in de DNSSEC-configuraties, die er niet uitgehaald worden omdat niemand er last van heeft. Naarmate het aantal ondertekende domeinen groeit, wordt het steeds lastiger om de controle hard door te voeren. Verificatie op de caches van de providers moet zo snel mogelijk aangezet worden. Als je daar te lang mee wacht, krijg je een stortvloed aan klachten, met het risico dat providers de DNSSEC-controle weer uitzetten.

Inmiddels is de DNSSEC-configuratie van vele honderden domeinen al kapot. SIDN doet wel scans op hun domeinen, en ze sturen een bericht als een domein bij wegverhuizen defect dreigt te raken. Maar de beste oplossing is om de providers zo snel mogelijk op DNSSEC te laten controleren. Problemen komen dan direct aan het licht.

Verhuizingen

Belangrijkste oorzaak van de beschadigde DNSSEC-configuraties zijn verhuizingen van domeinen naar een andere provider. Er zijn een heleboel registrars die DNSSEC nog helemaal niet ondersteunen,

legt De Graaf uit. Bij ons worden ongeveer zeventig domeinen per dag wegverhuisd. Vaak blijft dan het oude trust anchor (DNSKEY record) in de SIDN-registratie staan, terwijl de records niet langer ondertekend worden. Dan is DNSSEC dus kapot.

Uit een recente steekproef bleek dat bijna tien procent van de verhuisde domeinen op deze manier beschadigd is. Op het totale bestand van alle .nl-domeinen is dat een half procent. SIDN informeert registrars wel als een van hun domeinen niet goed geconfigureerd is.

Daarnaast bevat het dashboard van SIDN een vinkje dat aangezet kan worden om het trust anchor te wissen bij wegverhuizing, maar dat staat standaard uit. Op die manier wilde de technische commissie die SIDN hierbij adviseerde registrars stimuleren om DNSSEC te implementeren.

Met name de verhuizingen vragen volgens De Graaf om meer interactie tussen de registrars. Het verhuizen van ondertekende domeinen is enorm ingewikkeld. Dat heeft te maken met het feit dat registrars daarvoor onderling moeten afstemmen en informatie moeten uitwisselen. Nu biedt SIDN daar geen faciliteiten voor. We spreken niet met elkaar. We zien elkaar alleen af en toe op bijeenkomsten. Ik zou hen willen kunnen bellen. Bij het ICANN (Internet Corporation for Assigned Names and Numbers) bijvoorbeeld kan iedereen elkaar op een noodnummer bereiken. DNSSEC is maar een van de zaken waarover we met elkaar moeten kunnen afstemmen. SIDN zou dat moeten faciliteren.

Kip-ei

Maar de aandacht moet zich volgens De Graaf nu eerst richten op de uitrol en validatie van DNSSEC elders in de keten. Zelfs OpenDNS en Google Public DNS ondersteunen nog geen DNSSEC-validatie. En als banken het kennelijk niet belangrijk vinden om DNSSEC voor hun sites aan te zetten, waarom zouden kleine bedrijven en particulieren dat dan wel moeten doen? Op dit moment zal slechts een enkeling zijn domein hebben beveiligd.

Tekenend voor dit gebrek aan belangstelling is dat Mijndomein met 200 duizend klanten geen enkel verzoek heeft gekregen om DNSSEC-sleutelmateriaal te uploaden. Er zijn de afgelopen maanden één miljoen eieren gelegd. Daar moeten nu de kippen uit groeien die nieuwe eieren gaan leggen.