EPP 'key relay': een structurele oplossing voor de DNSSEC -verhuisproblematiek

Deze zomer is een structurele oplossing voor het verhuizen van DNSSEC-beveiligde domeinen beschikbaar gekomen. Door de EPP-interface van SIDN uit te breiden met het 'key relay' commando kan de verhuizing van een domein worden uitgevoerd zonder dat daarbij de beveiliging wordt onderbroken. Bovendien kan de hele transitie volledig geautomatiseerd plaatsvinden. Registrars en software-leveranciers kunnen deze nieuwe faciliteit direct in hun dashboards en interfaces opnemen en aan hun gebruikers beschikbaar stellen. Daarmee is een belangrijk obstakel voor verdere adoptie van DNSSEC uit de weg geruimd.

Hoewel DNSSEC in Nederland al anderhalf jaar geleden officieel is ingevoerd, is het verhuizen van beveiligde domeinen altijd een probleem gebleven. Je wilt immers dat een eenmaal ondertekend domein niet alleen bij de nieuwe registrar maar ook tijdens de hele overdracht beveiligd blijft.

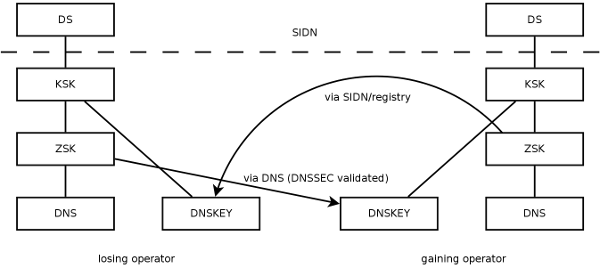

Uitwisseling sleutelmateriaal

Om dat mogelijk te maken moesten eerst twee problemen opgelost worden. Ten eerste vraagt de overdracht om een uitwisselingsprotocol tussen een hele rits partijen. In het meest uitgebreide geval loopt dat over niet minder dan zes schakels: van de houder via zijn oude service provider en oude registrar naar de registry (in dit geval SIDN), en dan weer terug naar de nieuwe registrar en nieuwe service provider, totdat we uiteindelijk weer bij de domeinnaamhouder zijn aanbeland. In sommige gevallen is er naast de service provider zelfs nog een aparte DNS operator betrokken. Bovendien luistert de synchronisatie van deze acties heel nauw: DNS records en sleutelmateriaal zijn immers aan een precieze geldigheidsperiode gekoppeld.

Het tweede probleem behelst de doorgifte van sleutelmateriaal. Om het betreffende domein ook tijdens de transitie volledig beschermd te houden, zal de nieuwe ZSK vooraf door de oude operator moeten worden ondertekend en worden toegevoegd aan de oude zone-informatie. Er was tot voor kort echter geen communicatiekanaal beschikbaar tussen de registrars dat hiervoor gebruikt kon worden.

Breekpunt

Als gevolg van dit alles vormt de verhuizing van een domein tot nu toe meestal een breekpunt in de beveiliging ervan. Zo verwijdert hosting provider Mijndomein uit voorzorg automatisch de DNSKEY-informatie bij SIDN als een klant zijn autorisatiecode voor verhuizing opvraagt. Is het betreffende domein na twee weken nog niet weg, dan wordt een nieuwe sleutel gegenereerd en DNSSEC weer aangezet.

Op die manier wordt voorkomen dat de nieuwe registrar het oude sleutelmateriaal bij SIDN laat staan — de default instelling bij verhuizing — omdat deze zelf nog geen DNSSEC-ondersteuning biedt. De oude registrar kan er immers niet meer bij zodra een domein eenmaal is wegverhuisd.

Goedwillende ISP's

Ondanks de maatregelen van SIDN en registrars als Mijndomein liep het aantal "beveiligde" domeinen dat op deze manier beschadigd was geraakt het afgelopen jaar op tot bijna vier procent. Goedwillende ISP's die DNSSEC valideren voor hun klanten zijn daarvan de dupe. Zij worden immers door hun klanten gebeld dat bepaalde domeinen onbereikbaar zijn.

Voor T-Mobile was dat reden om hun harde validatie afgelopen voorjaar om te zetten naar fault-permissive mode — of val-permissive zoals deze modus in Unbound, een veelgebruikte validerende resolver, officieel heet. Dat betekent dat validatiefouten nu nog wel gedetecteerd worden, maar niet meer tot de blokkade van een Domeinnaam leiden.

De afgelopen maanden heeft SIDN dan ook veel aandacht besteed aan deze problematiek. Het nabellen van de registrars die verantwoordelijk zijn voor de meeste validatiefouten in het .nl-domein werpt zijn vruchten af. Volgens Michiel Henneke, marketingmanager bij SIDN, loopt het aantal fouten inmiddels terug.

EPP 'key relay'

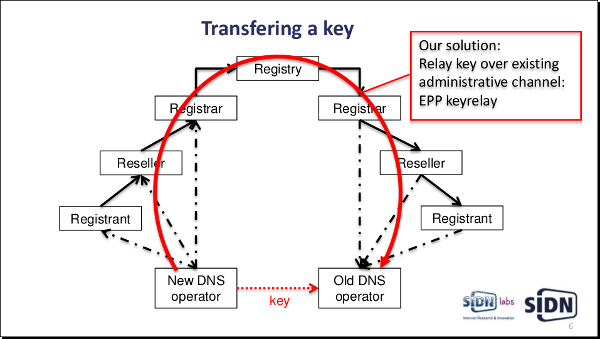

Deze zomer is ook een structurele oplossing voor het verhuizen van beveiligde domeinen beschikbaar gekomen. Door de EPP-interface (Extensible Provisioning Protocol) uit te breiden met het 'key relay' commando kan de verhuizing van een domein worden uitgevoerd zonder dat daarbij de DNSSEC-beveiliging wordt onderbroken. Bovendien kan de hele transitie volledig geautomatiseerd plaatsvinden. Registrars en software-leveranciers kunnen deze nieuwe faciliteit direct in hun dashboards en interfaces opnemen en aan hun gebruikers beschikbaar stellen.

We hebben bij SIDN een nieuw EPP-commando verzonnen,

vertelt Antoin Verschuren, Technisch Adviseur en bedenker van zowel het IETF-verhuisprotocol als het daarbij behorende 'key relay' commando. Daarmee kan via de registrars sleutelmateriaal van de ene naar de andere operator worden overgedragen. Op die manier kunnen operators en registrars domeinen verhuizen zonder de beveiliging daarvan te verbreken.

De nieuwe operator stuurt zijn sleutelmateriaal naar de registry. Die zorgt ervoor dat dat materiaal bij de huidige registry en operator terecht komt, zodat die operator deze informatie in zijn zone files kan opnemen. Dat is dus niet meer dan de toevoeging van één enkel stapje voorafgaand aan het verhuisproces. Eigenlijk zegt de nieuwe operator hiermee tegen de oude registrar: 'Ik ga dit domein op een veilige manier verhuizen. Hier is mijn sleutel. Neem die op in je zone, dan kan ik dit proces op een veilige manier afronden.'

Standaardisatie

Op dit moment wordt gewerkt aan de officiële standaardisatie van het 'key relay' commando. Dat wil zeggen dat deze zal worden opgenomen in een IETF RFC document. Als je zoals wij een sterk voorstander bent van DNSSEC en wilt dat de markt deze beveiligingsstandaard voor DNS inderdaad accepteert, dan moet je daar ook in investeren,

aldus Verschuren. Aangezien dit nog een obstakel was voor verdere adoptie, hebben wij daar in samenwerking met een aantal andere registries en registrars een oplossing voor verzonnen.

We zitten nu in het standaardisatieproces bij de IETF. We horen daar alleen maar positieve geluiden over; zij vinden dit een goed idee. We verwachten dan ook dat andere registries deze uitbreiding ook zullen gaan gebruiken. Inmiddels hebben onze collega's van DNS Belgium al laten weten EPP 'key relay' in 2014 te zullen implementeren. Daarmee wordt het voor registrars heel eenvoudig om verschillende domeinen op dezelfde manier te kunnen registeren.

Aan de slag

Met de implementatie van 'key relay' is een belangrijk obstakel voor verdere adoptie van DNSSEC uit de weg geruimd. We hoorden toch regelmatig dat mensen terughoudend waren over DNSSEC,

vertelt Verschuren. Zij vroegen zich af of de beveiliging van hun domein wel een goed plan was omdat ze daarna hun domein misschien niet zo makkelijk meer konden verhuizen. Dat probleem is hiermee opgelost, dus we hopen dat de invoering van DNSSEC de komende tijd nog verder zal doorzetten.

De nieuwe functionaliteit is nu al beschikbaar in de EPP-interface van SIDN. Registrars kunnen daar gelijk mee aan de slag, door het in hun eigen systemen te implementeren en het geautomatiseerde verhuisprotocol uit te proberen.